File Inclusion Vulnerability (LFI Zafiyeti):Web Uygulamalarının Görünmeyen Açığı

File Inclusion Vulnerability (LFI) Selamlar, ben Esat. Bu yazımda LFI (Local File Inclusion) açığını ele alacağız ve PortSwigger üzerindeki labların çözümünü gerçekleştireceğiz.İyi okumalar dilerim! Bu yazı, web uygulamalarındaki dosya dahil etme (LFI) açıklarını anlamak ve örneklerle pekiştirmek isteyenler için hazırlanmıştır. Path Traversal olarak da bilinen bu zafiyet,...

Gandalf Lakera

Gandalf Lakera Merhaba ben İkbal Ortagedik, bugün sizinle Lakera AI tarafından hazırlanan bir yüksek lisans hack oyunu olan Gandalf Lakera’yı oynayacağız. Amaç, yapay zekaya doğru soruları sorarak gizli bir şifreyi ortaya çıkarmasını sağlamak. 7 seviye artı bir bonus seviyeden oluşur ve her seviye bir öncekinden daha zordur. Kısacası bizi...

Flipper Zero: Dijital Dünyanın Maymuncuğu

Önemli: Bu yazıda anlatılan bilgiler tamamen eğitim amaçlıdır. Bilgileri kesinlikle ve kesinlikle illegal olaylarda kullanmanız önerilmez. Yapacağınız eylemler yalnızca sizi ilgilendirir. Flipper Zero Nedir? Flipper Zero, çeşitli kablosuz ağ teknolojilerini manipüle edebilen bir donanım olarak özellikle siber güvenlik uzmanları arasında popülerdir. Kırmızı takım (Red Team) çalışmalarında, sızma testlerinde (Pentest)...

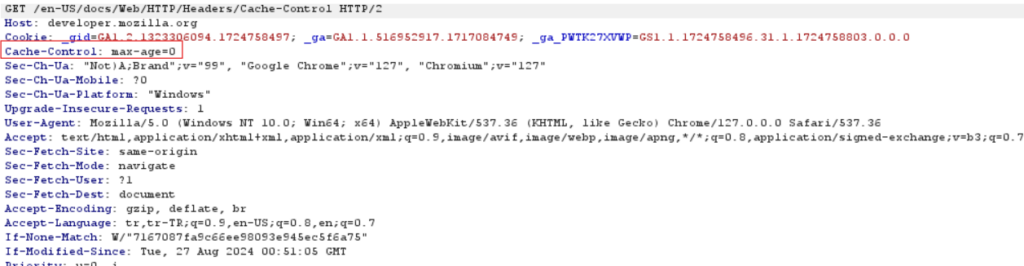

Http Headers / Cache-Control

Yazar: Eyüp KurnazBugün Http başlıklarından biri olan Cache-Control başlığını inceleyeceğiz.Keyifli okumalar.. Cache-Control – Programatik olarak değiştirilmesi yasak olan başlıklardandır. – Hem request hemde response başlığıdır. – Önbelleğe almayı kontrol eden talimatları tutar. – Önbelleğe alma yönergeleri büyük/küçük harfe duyarlı değildir. Ancak, bazı uygulamalar büyük harfli yönergeleri tanımadığı için küçük...

XSS Zafiyeti ve Türleri

Merhabalar, ben Eren Can Özmen, sizlere bu yazımda XSS zafiyeti nedir ? türleri nelerdir ? anlatmaya çalışacak ve bu türler üzerinden bazı case’ler gösteceğim. Anlatcak olduğum case’lere bu site üzerinden ulaşabilirsiniz: http://159.89.22.234 . İyi okumalar dilerim. İlk Adım VPS Deploy Etme Öncelikle, VPS’i deploy edeceğiniz platformu seçmek gerekiyor. Ben,...

SİBER TEHDİT İSTİHBARATI VE TEHDİT AVCILIĞI

Yazar: Serkan Özyaman Günümüzde, dijital ortamın giderek karmaşık ve genişleyen dünyasında, bilgi güvenliği sadece bir tercih değil, bir zorunluluk haline gelmiştir. İnternetin evrimi, teknolojinin hızla ilerlemesiyle birlikte, siber tehditlerin de doğasını değiştirdi. Artık siber saldırılar sadece bir bilgisayar korsanının eğlencesi değil, kurumları, devletleri hatta bireyleri hedef alan ciddi birer...

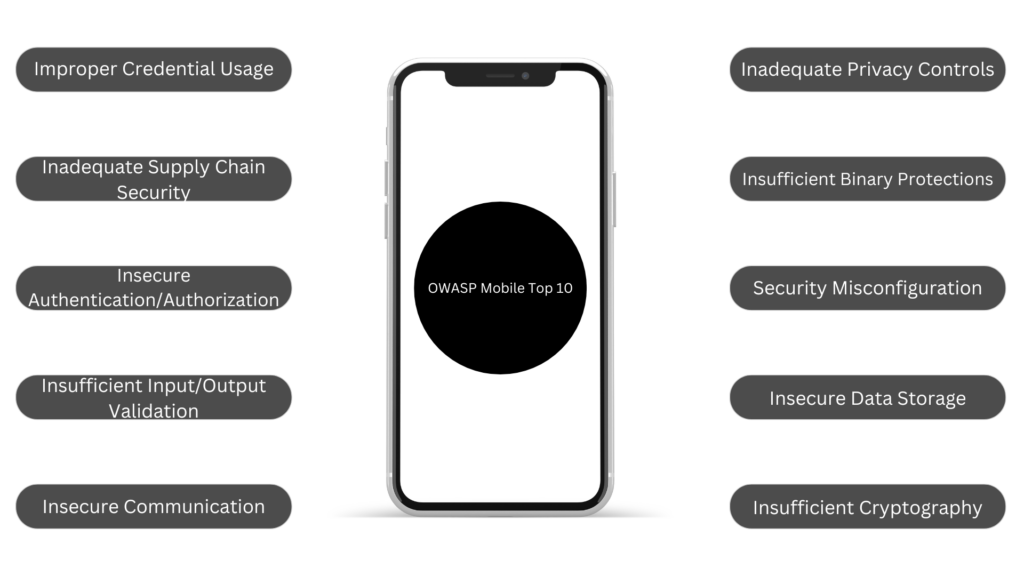

OWASP Mobile Top 10

Günümüzde, mobil uygulamalar hayatımızın ayrılmaz bir parçası haline geldi ancak bu hızlı teknolojik evrimle birlikte, mobil uygulama güvenliği de daha kritik bir hale gelmiştir. Kötü niyetli saldırganlar, kullanıcıların hassas bilgilerini ele geçirmek veya uygulamalara zarar vermek için gelişmiş taktikler kullanmaktadır. İşte bu noktada, OWASP (Açık Web Uygulama Güvenliği Projesi)...

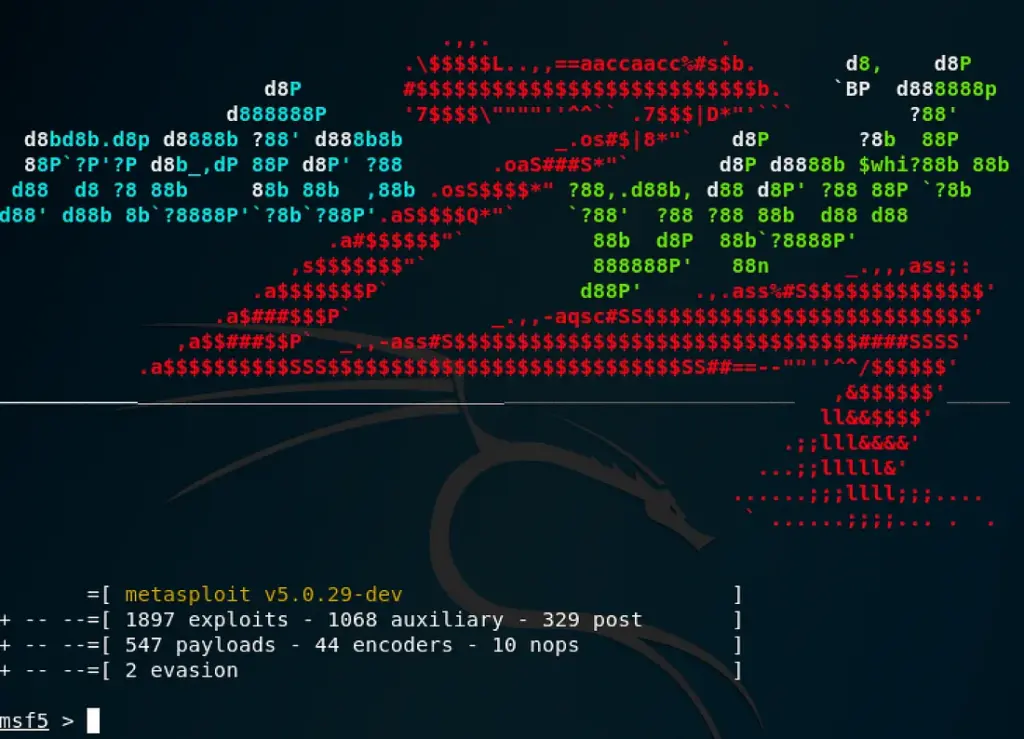

Metasploit Framework ve Exploit Database& GHDB Dork’lar

Bir önceki yazımız olan “Yaygın olarak bulaşan bilgisayar virüsleri” hakkında detaylı olarak bahsetmiştik. Şimdi biraz daha derine inelim ve bunların nasıl geliştirildiğini, Web’de yer alan kütüphaneleri ve referansları hakkında kısaca bahsedelim… Metasploit Framework’ler: Metasploit Framework, siber güvenlik alanında kullanılan popüler bir penetrasyon testi ve saldırı aracıdır. Rapid7 firması tarafından...

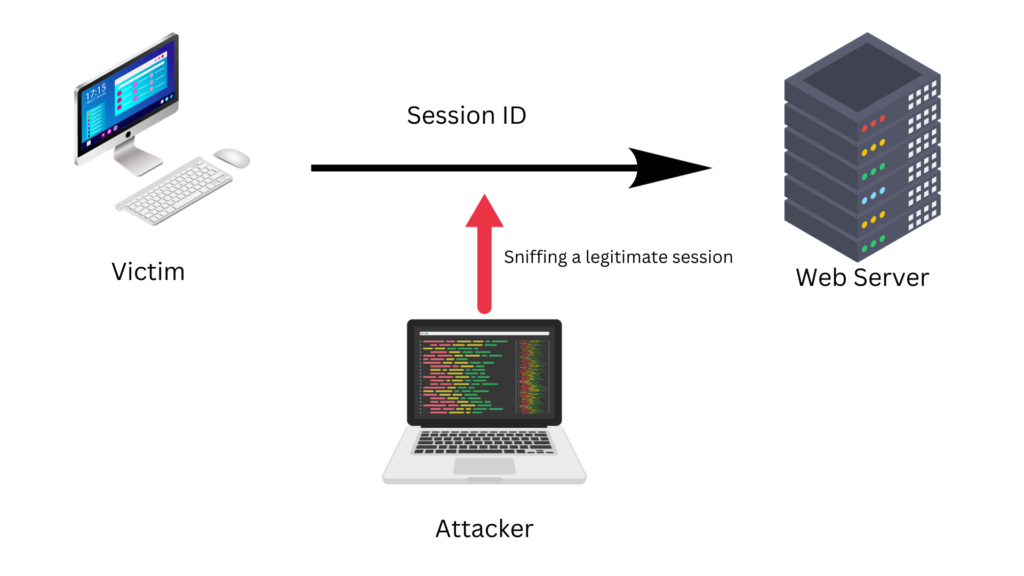

Ağ Ortamındaki Saldırı Türleri

Günümüzde hemen hemen her alanda dijitalleşme ile birlikte internet kullanımı artarken, ağ ortamındaki güvenlik tehditleri de paralel olarak artmaktadır. Bilgisayar ağları, işletmelerden bireysel kullanıcılara kadar geniş bir yelpazede kullanılmakta ve bu kullanım, siber saldırılara açık bir alan oluşturmaktadır. Bu yazımda, ağ ortamındaki saldırı türleri nedir sorusuna odaklanarak, dijital dünyanın...

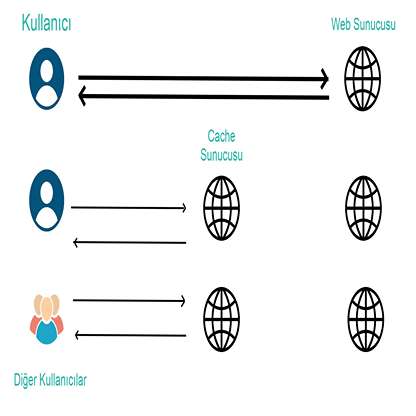

Web Cache Poisoning

Günümüzde, internet üzerinde gezinirken hızlı sayfa yüklemeleri ve akıcı bir kullanıcı deneyimi bekliyoruz. Bu beklentilerimizi karşılamak amacıyla, web siteleri genellikle web önbellekleme tekniklerini kullanır. Ancak, bu tekniklerin yanlış bir şekilde kullanılması veya kötü niyetli saldırılarla hedef alınması durumunda, karşımıza “Web Önbellek Zehirlenmesi” gibi ciddi güvenlik sorunları çıkabilir. Cache Nedir...