Windows Uygulama Güvenliği ve Kullanıcı Uygulama Yönetimi

Merhabalar arkadaşlar, ben Rümeysa Aydın Windows Uygulama Güvenliği ve Kullanıcı Uygulama Yönetimi hakkında bir yazı paylaşmak istiyorum. Şimdiden iyi çalışmalar 🙂 Windows, bilgisayarınızı kötü amaçlı yazılımlardan ve istenmeyen uygulamalardan korumak için çeşitli güvenlik araçları ve politikaları sunar. Yazılım Kısıtlama Politikaları ve Uygulama Beyaz Listeleri: 1.Uygulama...

Linux Sistem Günlüklerini Anlamak: Log Yönetimi ve İzleme Teknikleri

Merhaba, ben Aycan Yılmazoğlu. Bu yazıda, yerel bir bilgisayarda log yönetiminin nasıl yapılacağını, Linux işletim sistemindeki log dosyalarının konumlarını ve hangi log dosyasının hangi servisle ilişkili olduğunu anlatacağım. Kullandığımız sistemde meydana gelen sorunlar, yapılan değişiklikler ve diğer tüm işlemler kayıt altına alınarak saklanır. Bu kayıtlara “log” adı verilir. Linux...

Siber Güvenlikte Linux Sertleştirme: Uygulamalı Öneriler ve Rehber

Siber Güvenlikte Linux Sertleştirme: Uygulamalı Öneriler ve Rehber Merhabalar, ben Enes Ayhan Benli. Sizlerle bu yazımda Linux sistemlerde sertleştirme (hardening) nasıl yapılır, birlikte inceleyeceğiz. İyi okumalar dilerim. Yazımızda yapacağımız işlemleri Debian tabanlı Linux dağıtımları olan Ubuntu (22.04 Sürümü) ve Kali Linux dağıtımları üzerinde yapacağım, ancak işlemlerimizin çoğunu Fedora ve...

Linux’ta Saldırı Tespiti: Netstat ve Diğer Ağ İzleme Araçları

Linux’ta Saldırı Tespiti: Netstat ve Diğer Ağ İzleme Araçları Bilgisayar korsanlarının her geçen gün daha da sofistike hale geldiği bir dünyada, güvenlik profesyonelleri için ağ trafiğini izlemek ve potansiyel tehditleri tespit etmek artık bir lüks değil, bir zorunluluk. Linux sistemlerinde siber saldırılara karşı durmanın en etkili yolu,...

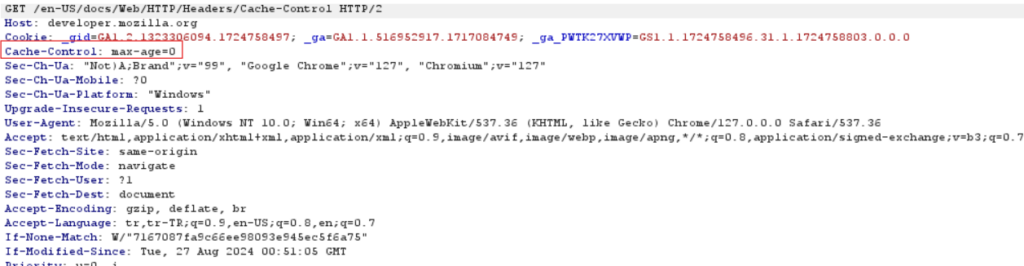

Http Headers / Cache-Control

Yazar: Eyüp KurnazBugün Http başlıklarından biri olan Cache-Control başlığını inceleyeceğiz.Keyifli okumalar.. Cache-Control – Programatik olarak değiştirilmesi yasak olan başlıklardandır. – Hem request hemde response başlığıdır. – Önbelleğe almayı kontrol eden talimatları tutar. – Önbelleğe alma yönergeleri büyük/küçük harfe duyarlı değildir. Ancak, bazı uygulamalar büyük harfli yönergeleri tanımadığı için küçük...

Siber Güvenlikte Linux Dosya Sistemi Analizi

Siber Güvenlikte Linux Dosya Sistemi Analizi Linux dosya sistemi analizi, güvenlik ihlallerini ve yetkisiz erişimleri tespit etmek ve kötü niyetli faaliyetleri belirlemek için hayati önem taşır. Dosya yapıları, erişim izinleri ve zaman damgaları gibi unsurlar, saldırganların bıraktığı izleri incelemek için kullanılır. Ayrıca, güvenlik açıklarının hızlı bir şekilde belirlenmesini sağlar...

XSS Zafiyeti ve Türleri

Merhabalar, ben Eren Can Özmen, sizlere bu yazımda XSS zafiyeti nedir ? türleri nelerdir ? anlatmaya çalışacak ve bu türler üzerinden bazı case’ler gösteceğim. Anlatcak olduğum case’lere bu site üzerinden ulaşabilirsiniz: http://159.89.22.234 . İyi okumalar dilerim. İlk Adım VPS Deploy Etme Öncelikle, VPS’i deploy edeceğiniz platformu seçmek gerekiyor. Ben,...

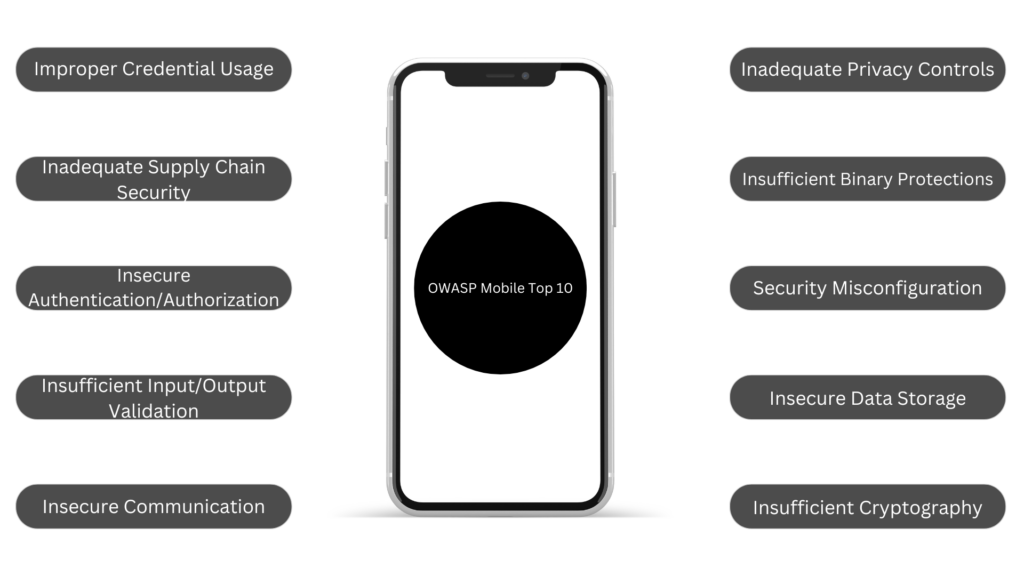

OWASP Mobile Top 10

Günümüzde, mobil uygulamalar hayatımızın ayrılmaz bir parçası haline geldi ancak bu hızlı teknolojik evrimle birlikte, mobil uygulama güvenliği de daha kritik bir hale gelmiştir. Kötü niyetli saldırganlar, kullanıcıların hassas bilgilerini ele geçirmek veya uygulamalara zarar vermek için gelişmiş taktikler kullanmaktadır. İşte bu noktada, OWASP (Açık Web Uygulama Güvenliği Projesi)...

Metasploit Framework ve Exploit Database& GHDB Dork’lar

Bir önceki yazımız olan “Yaygın olarak bulaşan bilgisayar virüsleri” hakkında detaylı olarak bahsetmiştik. Şimdi biraz daha derine inelim ve bunların nasıl geliştirildiğini, Web’de yer alan kütüphaneleri ve referansları hakkında kısaca bahsedelim… Metasploit Framework’ler: Metasploit Framework, siber güvenlik alanında kullanılan popüler bir penetrasyon testi ve saldırı aracıdır. Rapid7 firması tarafından...

Bangladeş Merkez Bankası Soygunu

Başlık: Bangladeş Merkez Bankası Soygunu: Lazarus Grubu’nun Kusursuz Planı Günümüzde teknolojinin hızla ilerlemesiyle birlikte, siber suç örgütleri ve bilgisayar korsanları devlet sırlarından finansal kurumların hacklenmesine kadar geniş bir yelpazede saldırılar düzenleyebiliyor. Bu yazıda, bu saldırılardan biri olan Bangladeş Merkez Bankası Soygunu’nu inceleyeceğim. Lazarus Hacker Grubu: Kuzey Kore’nin Siber Tehdidi...