SYSMON & SPLUNK

Sysmon Nedir ve Neden Kullanılır? Yazar: Ebrar Kocagöz Sysmon (System Monitor), Microsoft’un Windows işletim sistemleri için geliştirdiği bir olay izleme aracıdır. Sysinternals Suite kapsamında ücretsiz olarak sunulmaktadır. Sysmon, sistemdeki önemli olayları (örneğin, işlem başlatmaları, ağ bağlantıları, dosya değişiklikleri) detaylı bir şekilde kaydederek güvenlik izleme süreçlerine büyük katkı sağlar. Sysmon’un...

Linux Sistemlerinde Adli Bilişim: Temel İnceleme Teknikleri ve Araçlar

YAZAR: BARIŞ SAVAK Merhaba dostlar! Bu yazımda sizlere, Linux sistemlerinde adli bilişim üzerine temel inceleme teknikleri ve kullanabileceğiniz araçlardan bahsedeceğim. Dijital dünyada kanıt toplama ve analiz etme süreçlerine dair merak ettiklerinizi bulabileceğiniz bir yazı. Hadi başlayalım! Linux Sistemlerinde Adli Bilişim Nedir ve Neden Önemlidir? Linux sistemlerinde adli bilişim, dijital...

Siber Güvenlikte Linux Sertleştirme: Uygulamalı Öneriler ve Rehber

Siber Güvenlikte Linux Sertleştirme: Uygulamalı Öneriler ve Rehber Merhabalar, ben Enes Ayhan Benli. Sizlerle bu yazımda Linux sistemlerde sertleştirme (hardening) nasıl yapılır, birlikte inceleyeceğiz. İyi okumalar dilerim. Yazımızda yapacağımız işlemleri Debian tabanlı Linux dağıtımları olan Ubuntu (22.04 Sürümü) ve Kali Linux dağıtımları üzerinde yapacağım, ancak işlemlerimizin çoğunu Fedora ve...

Linux’ta Saldırı Tespiti: Netstat ve Diğer Ağ İzleme Araçları

Linux’ta Saldırı Tespiti: Netstat ve Diğer Ağ İzleme Araçları Bilgisayar korsanlarının her geçen gün daha da sofistike hale geldiği bir dünyada, güvenlik profesyonelleri için ağ trafiğini izlemek ve potansiyel tehditleri tespit etmek artık bir lüks değil, bir zorunluluk. Linux sistemlerinde siber saldırılara karşı durmanın en etkili yolu,...

VPN

VPN’ler: Güvenli İnternet Bağlantısının Anahtarı 1. VPN Nedir? Açılımı “Virtual Private Network” (Sanal Özel Ağ) olan VPN’ler, temel olarak güvensiz ve şifrelenmemiş internet bağlantılarının güvenli hale getirilmesi için kullanılır. Bu teknoloji, bir bilgisayar ile bir ağ arasında veya iki ağ arasında güvenli bir tünel...

SİBER TEHDİT İSTİHBARATI VE TEHDİT AVCILIĞI

Yazar: Serkan Özyaman Günümüzde, dijital ortamın giderek karmaşık ve genişleyen dünyasında, bilgi güvenliği sadece bir tercih değil, bir zorunluluk haline gelmiştir. İnternetin evrimi, teknolojinin hızla ilerlemesiyle birlikte, siber tehditlerin de doğasını değiştirdi. Artık siber saldırılar sadece bir bilgisayar korsanının eğlencesi değil, kurumları, devletleri hatta bireyleri hedef alan ciddi birer...

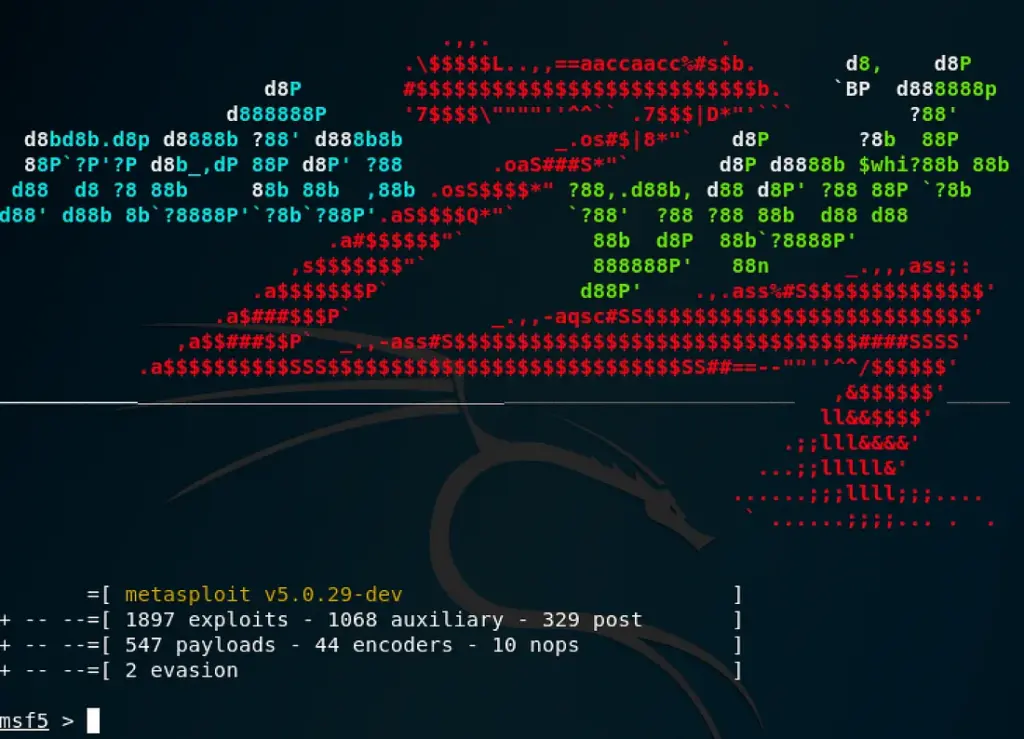

Metasploit Framework ve Exploit Database& GHDB Dork’lar

Bir önceki yazımız olan “Yaygın olarak bulaşan bilgisayar virüsleri” hakkında detaylı olarak bahsetmiştik. Şimdi biraz daha derine inelim ve bunların nasıl geliştirildiğini, Web’de yer alan kütüphaneleri ve referansları hakkında kısaca bahsedelim… Metasploit Framework’ler: Metasploit Framework, siber güvenlik alanında kullanılan popüler bir penetrasyon testi ve saldırı aracıdır. Rapid7 firması tarafından...

Antivirüs Nedir? Nasıl Çalışır?

Antivirüs Nedir? Günümüzde bilgisayarlar ve dijital cihazlar, hayatımızın merkezinde yer alıyor. Ancak bu teknolojik gelişmeler, beraberinde çeşitli tehditleri de getiriyor. Bilgisayar korsanları, kötü amaçlı yazılım geliştiricileri ve çeşitli zararlı yazılımlar, dijital güvenliğimizi tehlikeye atabiliyor. İşte tam da bu noktada karşımıza antivirüs yazılımları çıkıyor. Antivirüs yazılımları, bilgisayarlarımızı kötü...

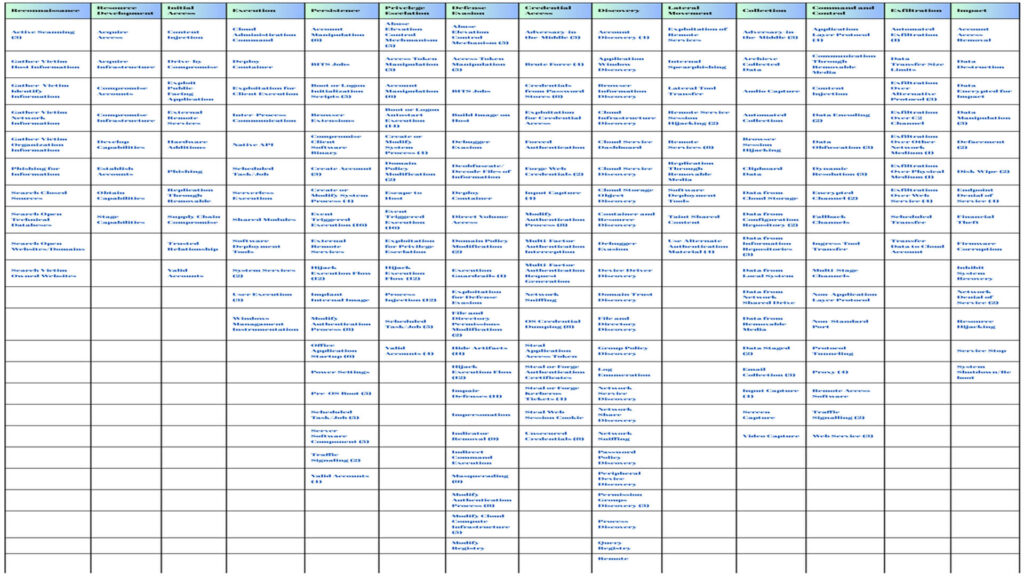

MITRE ATT&CK Framework

MITRE ATT&CK Framework Nedir?MITRE, ilk kurulduğu zamanlarda devlet destekli, kar amacı gütmeyen bir araştırma kurumu olarak karşımıza çıkmıştır. Daha sonra siber dünyadaki saldıran ve savunan davranışlarını inceleyen bir grup araştırmacı bu araştırmalarını kamuya açık bir şekilde sunmak amacıyla MITRE ATTA&CK Framework’ü geliştirmişlerdir. MITRE ATT&CK Framework’ün başlıca kullanılma sebebi, tehdit...

Mobil Uygulama Güvenliği

Mobil Uygulama Güvenliği Nedir? Mobil cihaz kullanan kullanıcılar, sadece cihazlarının özelliklerini değil, aynı zamanda banka uygulamaları, haberleşme uygulamaları, sağlık uygulamaları gibi çeşitli mobil uygulamaları da aktif olarak kullanmaktadırlar. Ancak, bu mobil uygulamalarda ortaya çıkabilecek güvenlik açıklıkları, kullanıcıların kişisel bilgilerinin çalınması veya maddi kayıplara neden olabilecek potansiyel riskleri beraberinde getirebilir....