Günümüzde hemen hemen her alanda dijitalleşme ile birlikte internet kullanımı artarken, ağ ortamındaki güvenlik tehditleri de paralel olarak artmaktadır. Bilgisayar ağları, işletmelerden bireysel kullanıcılara kadar geniş bir yelpazede kullanılmakta ve bu kullanım, siber saldırılara açık bir alan oluşturmaktadır. Bu yazımda, ağ ortamındaki saldırı türleri nedir sorusuna odaklanarak, dijital dünyanın tehlikeli yüzünü daha yakından inceleyeceğiz.

Hizmet Reddi Saldırısı (DoS)

Hizmet reddi (DoS) saldırısı, kötü niyetli bir aktörün, cihazın normal işleyişini kesintiye uğratarak bir bilgisayarı veya başka bir cihazı hedef kullanıcılar için kullanılamaz hale getirmeyi amaçladığı bir tür siber saldırıdır. DoS saldırıları genellikle hedeflenen makineyi, normal trafik işlenemeyene kadar isteklerle doldurarak veya doldurarak çalışır ve bu da ek kullanıcıların hizmet reddine neden olur. DoS saldırısı, saldırıyı başlatmak için tek bir bilgisayarın kullanılmasıyla karakterize edilir.

DoS Saldırısı Nasıl Çalışır?

Bir DoS saldırısının birincil odağı, hedeflenen makinenin kapasitesini aşırı doyurmaktır, bu da ek isteklere yönelik hizmet reddine neden olur. DoS saldırılarının çoklu saldırı vektörleri benzerliklerine göre gruplandırılabilir.

DoS saldırıları genellikle 2 kategoriye ayrılır:

Arabellek taşması saldırıları

Bellek arabellek taşmasının, makinenin tüm kullanılabilir sabit disk alanını, belleği veya CPU süresini tüketmesine neden olabileceği bir saldırı türü . Bu tür bir istismar genellikle yavaş davranışlara, sistem çökmelerine veya diğer zararlı sunucu davranışlarına yol açarak hizmet reddine neden olur.

Sel saldırıları

Kötü niyetli bir aktör, hedeflenen bir sunucuyu çok fazla miktarda paketle doyurarak sunucu kapasitesini aşırı doldurabilir ve bu da hizmet reddine neden olabilir. Çoğu DoS saldırılarının başarılı olabilmesi için kötü niyetli aktörün hedeften daha fazla kullanılabilir bant genişliğine sahip olması gerekir.

Dağıtık Hizmet Reddi Saldırısı(DDoS)

Dağıtılmış hizmet reddi (DDoS) saldırısı, hedefi veya çevresindeki altyapıyı internet trafiği seli ile bunaltarak hedeflenen bir sunucunun, hizmetin veya ağın normal trafiğini bozmaya yönelik kötü niyetli bir girişimdir.

DDoS saldırıları, güvenliği ihlal edilmiş birden fazla bilgisayar sistemini saldırı trafiği kaynağı olarak kullanarak etkililiğe ulaşır. Kötüye kullanılan makineler, bilgisayarları ve IoT cihazları gibi diğer ağ bağlantılı kaynakları içerebilir .

Yüksek düzeyde bakıldığında, bir DDoS saldırısı, otoyolu tıkayan ve düzenli trafiğin varış noktasına ulaşmasını engelleyen beklenmedik bir trafik sıkışıklığı gibidir.

DDoS Saldırısı Nasıl Çalışır?

DDoS saldırıları internete bağlı makinelerin ağları ile gerçekleştirilir.

Bu ağlar, kötü amaçlı yazılım bulaşmış bilgisayarlardan ve diğer cihazlardan (IoT cihazları gibi) oluşur ve bunların bir saldırgan tarafından uzaktan kontrol edilmesine olanak tanır. Bu bireysel cihazlara botlar adı verilir ve bir grup bota da botnet adı verilir .

Bir botnet kurulduktan sonra saldırgan, her bir bota uzaktan talimatlar göndererek saldırıyı yönlendirebilir.

Bir kurbanın sunucusu veya ağı botnet tarafından hedeflendiğinde, her bot hedefin IP adresine istekler göndererek potansiyel olarak sunucunun veya ağın aşırı yüklenmesine neden olur ve normal trafikte hizmet reddine neden olur.

Her bot meşru bir internet cihazı olduğundan, saldırı trafiğini normal trafikten ayırmak zor olabilir.

Botnet Saldırıları

Botnet, kötü amaçlı yazılımdan etkilenen ve kötü niyetli bir aktörün kontrolü altına giren bir grup bilgisayarı ifade eder. Botnet terimi, robot ve ağ sözcüklerinden oluşan bir portmantodur ve virüs bulaşan her cihaza bot adı verilir . Bot ağları, spam gönderme , veri çalma, fidye yazılımı , sahtekarlıkla reklamlara tıklama veya dağıtılmış hizmet reddi (DDoS) saldırıları gibi yasa dışı veya kötü amaçlı görevleri gerçekleştirmek üzere tasarlanabilir .

Fidye yazılımı gibi bazı kötü amaçlı yazılımların cihazın sahibi üzerinde doğrudan etkisi olsa da, DDoS botnet kötü amaçlı yazılımının görünürlüğü farklı düzeylerde olabilir; Bazı kötü amaçlı yazılımlar bir cihazın tam kontrolünü ele geçirmek için tasarlanırken, diğer kötü amaçlı yazılımlar saldırgandan veya bot herder talimatları sessizce beklerken arka plan işlemi olarak sessizce çalışır.

Kendi kendine yayılan botnetler, çeşitli farklı kanallar aracılığıyla ek botlar toplar. Bulaşma yolları arasında web sitesindeki güvenlik açıklarından yararlanma, Truva atı kötü amaçlı yazılımları ve uzaktan erişim elde etmek için zayıf kimlik doğrulamayı kırma yer alıyor. Erişim elde edildikten sonra tüm bu enfeksiyon yöntemleri, hedef cihaza kötü amaçlı yazılımın yüklenmesiyle sonuçlanır ve botnet operatörünün uzaktan kontrol etmesine olanak tanır. Bir cihaza virüs bulaştığında çevredeki ağdaki diğer donanım cihazlarını işe alarak botnet kötü amaçlı yazılımını kendi kendine yaymaya çalışabilir.

Belirli bir botnet’teki botların tam sayısını belirlemek mümkün olmasa da, gelişmiş bir botnetteki toplam bot sayısına ilişkin tahminlerin boyutları birkaç binden bir milyonun üzerine kadar değişmektedir.

Kaba Kuvvet Saldırısı

Kaba kuvvet saldırısı, hassas verilerin kodunu çözmek için kullanılan bir deneme yanılma yöntemidir. Kaba kuvvet saldırılarına yönelik en yaygın uygulamalar, şifreleri kırmak ve şifreleme anahtarlarını kırmaktır.Kaba kuvvet saldırılarının diğer yaygın hedefleri API anahtarları ve SSH oturum açma bilgileridir. Kaba kuvvet şifre saldırıları genellikle bir web sitesinin giriş sayfasını hedef alan komut dosyaları veya botlar tarafından gerçekleştirilir.

Kaba kuvvet saldırılarını diğer kırma yöntemlerinden ayıran şey, kaba kuvvet saldırılarının entelektüel bir strateji kullanmamasıdır; doğru kombinasyon bulunana kadar farklı karakter kombinasyonlarını kullanmayı denerler.

Kötü Amaçlı Bağlantı Noktası Taraması

Bağlantı noktası taraması, saldırganların bir ana bilgisayardaki belirli bağlantı noktalarına paketler göndererek ve yanıtları kullanarak güvenlik açıklarını bulup bir ana bilgisayarda hangi hizmetlerin ve hizmet sürümlerinin çalıştığını anlayarak hedef ortamlarının kapsamını belirlemek için kullandıkları bir yöntemdir.

İlk olarak saldırganların ağdaki ana bilgisayarları bulmaları gerekir, daha sonra bu ana bilgisayarları amaçlarına hizmet edebilecek bağlantı noktaları için tarayabilirler. Bağlantı noktası tarama genellikle bağlantı noktalarını üç kategoriden birinde sınıflandırmaya çalışır:

Open: Bu durumda hedef bir paketle yanıt verir; bu, o bağlantı noktasını dinlediği ve tarama için kullanılan hizmetin (genellikle TCP veya UDP) kullanıldığı anlamına gelir.

Closed: Hedefin paketi aldığı ancak bağlantı noktasında dinlemede kullanılan hizmetin olmadığı anlamına gelir.

Filtered: Paketin bir güvenlik duvarı tarafından filtrelendiğini veya bu bağlantı noktasını dinleyen hizmetin kabul edilebilir bir trafik formatı almadığından yanıt oluşmadığını belirtir.

Web Uygulaması Saldırıları

Web uygulaması saldırıları çevrimiçi güvenliğe yönelik ciddi bir tehdittir ve günümüzün dijital ortamında giderek daha yaygın hale gelmektedir. Bu saldırılar, hassas bilgilere yetkisiz erişim sağlamak, kullanıcı hesaplarını tehlikeye atmak ve hatta tüm web uygulamalarının kontrolünü ele geçirmek için web uygulamalarındaki güvenlik açıklarından yararlanır.

Siteler Arası Komut Dosyası Çalıştırma (XSS) Saldırıları

Siteler Arası Komut Dosyası Çalıştırma (XSS) saldırıları, bir web sayfasına kötü amaçlı kod enjekte etmeyi içeren ve daha sonra şüphelenmeyen kullanıcıların tarayıcısında çalıştırılan bir tür web uygulaması saldırısıdır. Bu kod, oturum açma kimlik bilgileri gibi hassas verileri çalabilir veya kullanıcıları kimlik avı sitelerine yönlendirebilir. XSS saldırısının etkisi küçük rahatsızlıklardan ciddi veri ihlallerine kadar değişebilir ve bu da onu web uygulaması saldırılarının en yaygın ve tehlikeli türlerinden biri haline getirir.

XSS saldırılarını azaltmak için web geliştiricileri, tüm kullanıcı girişlerinin uygun şekilde temizlendiğinden, doğrulandığından ve tüm çıktıların kötü amaçlı kod enjeksiyonunu önleyecek şekilde kodlandığından emin olmalıdır. Ek olarak, web yöneticileri web uygulaması güvenlik duvarlarını uygulamalı ve XSS güvenlik açıklarını düzenli olarak test etmelidir.

SQL Enjeksiyon (SQLi) Saldırıları

SQL Enjeksiyon (SQLi) saldırıları, bir saldırganın kötü amaçlı SQL komutlarını yürütmek için bir web uygulamasının veritabanındaki güvenlik açıklarından yararlandığı başka bir web uygulaması saldırısı türüdür. Bu komutlar, saldırganların hassas verileri görüntülemesine, değiştirmesine veya silmesine ve hatta tüm veritabanının kontrolünü ele geçirmesine olanak tanıyabilir.

SQLi saldırılarını önlemek için web geliştiricileri, geleneksel SQL sorgularına göre SQL enjeksiyon saldırılarına karşı daha az duyarlı olan hazırlanmış ifadeleri veya parametreli sorguları kullanmalıdır. Ayrıca web yöneticileri, veritabanı kullanıcılarının görevlerini gerçekleştirmek için gereken minimum düzeyde ayrıcalıklara sahip olmasını sağlamalı ve SQLi güvenlik açıklarını düzenli olarak test etmelidir.

Siteler Arası İstek Sahteciliği (CSRF) Saldırıları

Siteler Arası İstek Sahteciliği (CSRF) saldırıları, kullanıcıları bir web uygulamasında yetkisiz bir eylem gerçekleştirmeleri için kandırmayı içerir. Bu, kullanıcının meşru bir web sitesine olan güveninden yararlanılarak yapılır ve izinsiz para transferleri veya kullanıcının şifresinin bilgisi olmadan değiştirilmesi gibi eylemlerle sonuçlanabilir.

CSRF saldırılarını önlemek için web geliştiricileri, her kullanıcı oturumu için oluşturulan ve yetkisiz isteklerin işlenmesini önleyebilen benzersiz belirteçler olan CSRF karşıtı belirteçleri kullanmalıdır. Ayrıca web yöneticileri CSRF açıklarını düzenli olarak test etmelidir.

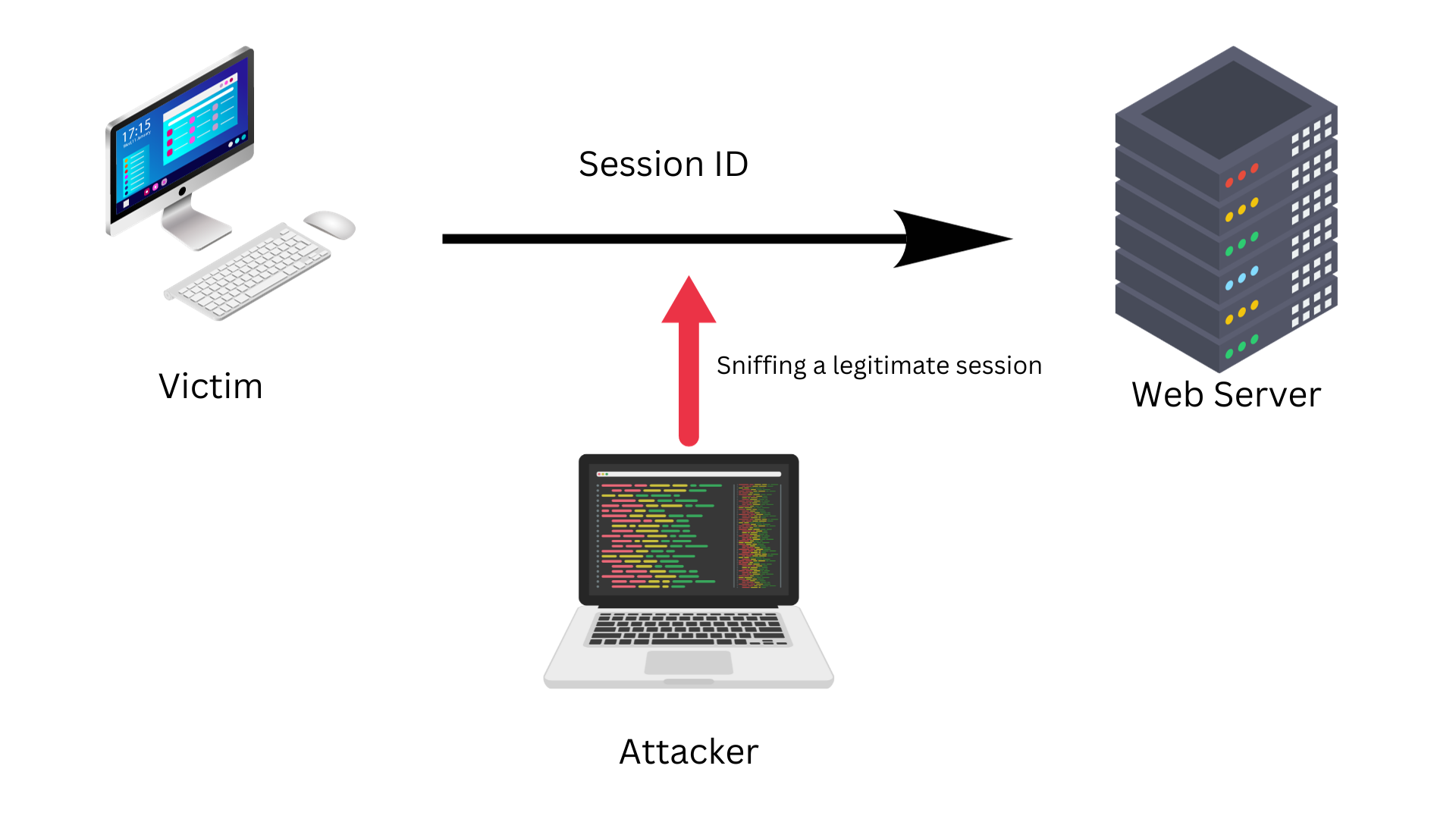

Oturum Ele Geçirme ve Sabitleme Saldırıları

Oturum ele geçirme ve sabitleme saldırıları, bir kullanıcının oturumuna yetkisiz erişim sağlamak için bir web uygulamasının oturum yönetimi sistemindeki güvenlik açıklarından yararlanmayı içerir. Bu, saldırganların meşru bir kullanıcı kimliğine bürünmesine ve hassas bilgilere erişmesine veya onlar adına yetkisiz eylemler gerçekleştirmesine olanak tanıyabilir.

Oturum ele geçirme ve sabitleme saldırılarını önlemek için web geliştiricileri, güvenli oturum çerezleri kullanmak, belirli bir süre işlem yapılmadığında kullanıcıların oturumlarını kapatmak ve oturum kimliklerini düzenli olarak değiştirmek gibi güvenli oturum yönetimi uygulamalarını kullanmalıdır. Ek olarak, web yöneticileri oturum ele geçirme ve sabitleme güvenlik açıklarını düzenli olarak test etmelidir.

Ortadaki adam saldırıları (MITM)

Ortadaki adam saldırıları ,saldırganların iki hedef arasındaki iletişimi dinlemelerine izin verir. Saldırı, meşru bir şekilde iletişim kuran iki ana bilgisayar arasında gerçekleşir ve saldırganın normalde dinleyememesi gereken bir konuşmayı dinlemesine izin verir.

Ortadaki Adam Saldırı Türleri

Rogue Erişim Noktası

Kablosuz kartlarla donatılmış cihazlar genellikle en güçlü sinyali yayan erişim noktasına otomatik olarak bağlanmaya çalışır. Saldırganlar kendi kablosuz erişim noktalarını kurabilir ve etki alanına katılmak için yakındaki cihazları kandırabilirler. Mağdurun tüm ağ trafiği artık saldırgan tarafından manipüle edilebilir. Bu tehlikelidir çünkü saldırganın bunu yapmak için güvenilir bir ağda olması bile gerekmez. Saldırganın yeterince yakın bir fiziksel yakınlığa ihtiyacı vardır.

ARP Spoofing

ARP, Adres Çözümleme Protokolüdür. IP adreslerini yerel alan ağındaki fiziksel MAC (Medya Erişim Kontrolü) adreslerine çözmek için kullanılır. Bir ana bilgisayarın belirli bir IP adresine sahip bir ana bilgisayarla konuşması gerektiğinde IP adresini bir MAC adresine çözmek için ARP önbelleğine başvurur. Adres bilinmiyorsa IP adresine sahip cihazın MAC adresini isteyen bir istek yapılır.

Saldırgan, kendi MAC adresiyle yanıt vermemesi gereken taleplere cevap verebilir. Kesin olarak yerleştirilmiş bazı paketlerle bir saldırgan iki ana bilgisayar arasındaki özel trafiği gözlemleyebilir. Oturum belirteçlerinin değişimi gibi trafikten değerli bilgiler çıkarılabilir ve saldırganın erişememesi gereken uygulama hesaplarına tam erişim sağlar.

mDNS Spoofing

DNS’ye benzer ancak ARP gibi yayın kullanılarak yerel alan ağında (LAN) yapılır. Bu, saldırıları taklit etmek için mükemmel bir hedef haline getirir. Yerel ad çözümleme sisteminin ağ cihazlarının yapılandırmasını son derece basit hale getirmesi gerekiyor. Kullanıcılar, cihazlarının hangi adreslerle iletişim kurması gerektiğini tam olarak bilmek zorunda değildir; sistemin onlar için çözmesine izin verirler.

TV’ler, yazıcılar ve eğlence sistemleri gibi cihazlar, genellikle güvenilir ağlarda oldukları için bu protokolü kullanır. Bir uygulamanın tv.local gibi belirli bir cihazın adresini bilmesi gerektiğinde, bir saldırgan bu talebe sahte verilerle kolayca yanıt verebilir, üzerinde kontrol sahibi olduğu bir adrese çözümlenmesi talimatını verir. Cihazlar yerel bir adres önbelleği tuttuğundan, kurban artık saldırganın cihazını bir süre güvenilir olarak görecektir.

DNS Spoofing

ARP’nin IP adreslerini bir LAN’daki MAC adreslerine çözme şekline benzer şekilde, DNS etki alanı adlarını IP adreslerine çözer. Bir DNS kimlik sahtekarlığı saldırısı kullanırken, saldırgan https://www.examplepage.com gibi alan adlarını kullanarak başka bir ana bilgisayara erişmek amacıyla bir ana bilgisayara bozuk DNS önbellek bilgilerini tanıtmaya çalışır. Bu, mağdurun güvenilir bir kaynağa bilgi gönderdikleri inancıyla kötü amaçlı bir ana bilgisayara hassas bilgiler göndermesine yol açar.IP adresini taklit eden bir saldırgan, bir DNS sunucusunun adresini saldırganın adresine çözerek DNS’yi taklit etmek için çok daha kolay bir zamana sahip olabilir.

KAYNAKÇA

https://www.cloudflare.com/learning/ddos/glossary/denial-of-service/

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack/

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-botnet/

https://www.cloudflare.com/learning/bots/brute-force-attack/

https://www.extrahop.com/resources/attacks/malicious-port-scanning/

https://crawsecuritysingapore.medium.com/what-are-web-application-attacks-c1a95353b87c

https://www.rapid7.com/fundamentals/man-in-the-middle-attacks/

best delta 9 gummies

Good shout.

florida dispensary

Nice