YAZAR: BARIŞ SAVAK

Merhaba dostlar! Bu yazımda sizlere, Linux sistemlerinde adli bilişim üzerine temel inceleme teknikleri ve kullanabileceğiniz araçlardan bahsedeceğim. Dijital dünyada kanıt toplama ve analiz etme süreçlerine dair merak ettiklerinizi bulabileceğiniz bir yazı. Hadi başlayalım!

Linux Sistemlerinde Adli Bilişim Nedir ve Neden Önemlidir?

Linux sistemlerinde adli bilişim, dijital olayların incelemesi ve analizi sürecidir. Bu süreç, bir Linux sisteminde meydana gelen güvenlik ihlallerinin ya da diğer anormal durumların nedenlerini anlamak, delil toplamak ve bu delilleri raporlamak amacıyla yürütülür. Adli bilişim, olay sonrası analiz (post-mortem) ve gerçek zamanlı tehdit avı (threat hunting) gibi farklı aşamaları içerir.

Adli bilişimin Linux sistemlerinde önemli bir rol oynamasının başlıca nedenleri şunlardır:

Güvenlik İhlallerinin Tespiti ve Analizi: Güvenlik ihlallerinin kaynağını ve saldırının nasıl gerçekleştirildiğini belirlemek için adli bilişim teknikleri kullanılır. Saldırganların izlerini sürmek ve ihlalin kapsamını anlamak bu aşamanın temel hedeflerindendir.

Veri Bütünlüğünün Sağlanması: Saldırı sonrası verilerin bozulup bozulmadığını kontrol etmek ve verilerin orijinal durumuna geri döndürülmesi, veri bütünlüğünün korunmasını sağlar. Bu, kritik verilerin korunmasını ve saldırının etkisinin minimize edilmesini sağlar.

Yasal Gereklilikler: Güvenlik olaylarına ilişkin delillerin toplanması, yasal süreçlerde kullanılmak üzere zorunludur. Adli bilişim uzmanları, bu tür delillerin uygun şekilde toplanması ve analiz edilmesinden sorumludur.

Saldırganların İzini Sürme: Adli bilişim teknikleri, saldırganların kimliğini belirlemek ve kullandıkları yöntemleri anlamak için kullanılır. Bu bilgiler, gelecekteki saldırıları önlemek için güvenlik politikalarının güncellenmesine yardımcı olur.

Sistem Güvenliğini Artırma: Adli bilişim incelemeleri, sistemdeki zayıf noktaları ve saldırganların kullandığı yöntemleri ortaya çıkarır. Bu sayede, sistem güvenliğini artıracak önlemler alınabilir ve sistemin daha sağlam hale gelmesi sağlanabilir.

Şimdi, Linux sistemlerde adli bilişim konularını genel bir masaya yatırarak detaylı bir şekilde inceleyelim:

Linux Adli Bilişim: Konuların Masaya Yatırılması

1. Identification and Planning (Kimlik Belirleme ve Planlama)

Burada Projenin veya araştırmanın kapsamını ve hedeflerini belirlemek.

Projeyi veya araştırmayı yürütmek için ne tür bilgilere ihtiyaç duyulur hedeflerimizi net bir şekilde tanımlamanızı sağlarız.

Örneğin Projeyle ilgili olası riskleri ve engelleri önceden tanımlamalıyız. Bu, olası problemler için hazırlıklı olmanıza ve riskleri en aza indirmemize yardımcı olur.

2. Evidence Acquisition (Kanıt Toplama)

Bu adımda ihtiyaç duyulan verilerin ve bilgilerin sistematik bir şekilde toplanması. Hangi yöntemleri ve araçları kullanarak veri toplayacağınızı seçilir

3. Data Recovery (Veri Kurtarma)

Bu adımda ise Kaybolmuş veya erişilemeyen verilerin geri getirilmesini ele alıyoruz .

Veri kaybının nedenlerini ve türlerini analiz edip bu, kaybolmuş verilerin neden kaybolduğunu anlamamıza yardımcı olur.

- Veri Kurtarma Araçlarının Kullanımı: Veri kurtarma yazılımları veya teknikleri kullanarak verileri geri getirebiliriz. Bu araçlar, kaybolmuş verilerin tekrar erişilebilir hale gelmesini sağlar.

- Veri Kurtarma teknik ve araçlarından bazıları şunlardır

1. Yazılım Tabanlı Araçlar

a. Recuva Özellikler: Kullanıcı dostu bir arayüze sahip olup, kaybolmuş dosyaları tarayabilir ve geri getirebilir. Ücretsiz ve ücretli sürümleri bulunmaktadır. Kullanım: Silinmiş dosyaların geri getirilmesi için idealdir.

b. EaseUS Data Recovery Wizard Özellikler: Kapsamlı veri kurtarma özellikleri sunar ve çeşitli dosya türlerini ve kaybolmuş bölümleri kurtarabilir. Kullanım: Hem basit hem de karmaşık veri kaybı durumları için uygundur.

c. Disk Drill Özellikler: Veri kurtarma, veri kaybı analizleri ve bölümler için onarım hizmetleri sunar. Hem Windows hem de macOS için mevcuttur. Kullanım: Geniş veri kurtarma seçenekleri sunar ve kullanıcıların kaybolmuş dosyalarını geri getirmelerine yardımcı olur.

d. TestDisk Özellikler: Açık kaynaklı bir araçtır ve veri kurtarma, kaybolmuş bölümleri geri getirme gibi işlevlere sahiptir. Komut satırı tabanlıdır. Kullanım: Teknik bilgi gerektirebilir, ancak güçlü bir veri kurtarma aracıdır.

e. PhotoRec Özellikler: TestDisk’in bir parçasıdır ve silinmiş fotoğrafları, videoları ve diğer dosyaları kurtarmaya yardımcı olur. Kullanım: Özellikle medya dosyalarını kurtarmak için kullanılır.

2. Donanım Tabanlı Araçlar

a. Veri Kurtarma Donanım Aygıtları Özellikler: Bozulmuş sabit disklerden veya diğer medya aygıtlarından veri kurtarmak için özel donanım kullanılır. Örneğin, veri kurtarma laboratuvarlarında kullanılan özel cihazlar. Kullanım: Fiziksel hasar görmüş disklerden veri kurtarmak için kullanılır.

b. Sabit Disk Kurtarma Araçları Özellikler: Donanımsal arızaları onarabilir ve hasarlı sabit disklerden veri kurtarabilir. Kullanım: Sabit disk arızaları durumunda profesyonel veri kurtarma hizmetlerinde kullanılır.

3. Veri Kurtarma Teknikleri

a. Düşük Düzeyde Tarama Özellikler: Veri kurtarma yazılımları, sabit disklerde düşük düzeyde tarama yaparak silinmiş veya bozulmuş dosyaları bulur. Kullanım: Kaybolmuş veya silinmiş dosyaların izlerini bulmak için kullanılır.

b. Veri Parçalama Analizi Özellikler: Verilerin parçalar halinde saklandığı durumlarda, bu parçaları birleştirerek dosyaları geri getirme tekniğidir. Kullanım: Parçalanmış dosyaların tamamını geri getirmek için kullanılır.

c. Fiziksel Onarımlar Özellikler: Hasarlı disklerin fiziksel onarımlarını içerir; bu işlem genellikle profesyonel veri kurtarma laboratuvarlarında yapılır. Kullanım: Donanımsal hasar gören disklerden veri kurtarmak için gereklidir.

4. Bulut Tabanlı Veri Kurtarma

Bulut Yedekleme Servisleri Özellikler: Bulut tabanlı yedekleme hizmetleri, verilerin kaybolması durumunda geri yükleme sağlar. Kullanım: Verilerin bulutta yedeklendiği ve gerektiğinde geri yüklendiği sistemlerdir (örneğin, Google Drive, Dropbox).

4. Analysis and Examination (Analiz ve İnceleme)

Bu adımda topladığıımız verileri detaylı bir şekilde incelenmesi ve analiz edilmesi sağlarız .

Verilerden elde edilen bulguları değerlendirerek potansiyel sorunları veya fırsatları belirlemeliyiz. Bu, gelecekteki adımlar için yol gösterici olabilir.

5. Data Interpretation (Veri Yorumlama)

Amaç: Analiz edilen verilerin anlamlı sonuçlar ve içgörüler sağlayacak şekilde yorumlanması.

- Sonuçların Yorumlanması: Analiz sonuçlarını yorumlayarak bu sonuçların ne anlama geldiğini açıklayın. Bu aşama, verilerin pratikte nasıl uygulanabileceğini gösterir.

- Hipotezlerin Test Edilmesi: Verilere dayanarak hipotezlerinizi test edin ve geçerliliklerini kontrol edin. Bu, analizlerin doğruluğunu ve güvenilirliğini artırır.

- Kapsamlı Bir Bakış Açısı: Verileri geniş bir bağlamda değerlendirerek daha kapsamlı bir anlayış geliştirin. Bu, verilerin daha geniş bir perspektif içinde nasıl yorumlanabileceğini gösterir.

6. Reporting and Presentation (Raporlama ve Sunum)

Amaç: Analiz edilen verilerin ve elde edilen sonuçların etkili bir şekilde sunulması.

- Rapor Hazırlama: Analiz ve yorumlama sonuçlarını içeren ayrıntılı bir rapor hazırlayın. Rapor, bulguları açık ve anlaşılır bir şekilde sunmalı ve grafikler veya tablolar içermelidir.

- Sunum Oluşturma: Elde edilen sonuçları ilgili paydaşlara sunmak için bir sunum hazırlayın. Sunumda anahtar bulguları vurgulamak ve görsel desteklerle açıklama yapmak önemlidir.

Temel bazı bilgileri çıkarmak

date # Tarih ve saat (Saatin kaymış olabileceğini ve farklı bir zaman diliminde olabileceğini kontrol eder)

uname -a # İşletim Sistemi bilgileri

ifconfig -a || ip a # Ağ arayüzleri (İnterfeyslerin promiscuous modda olup olmadığını kontrol eder)

ps -ef # Çalışan süreçler

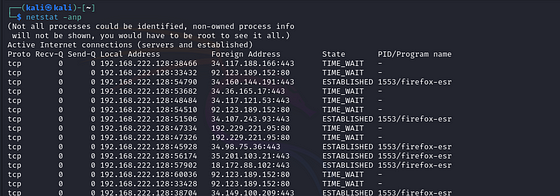

netstat -anp # Süreçler ve portlar

netstat -rn; route # Yönlendirme tablosu

df; mount # Boş alan ve bağlı cihazlar

free # RAM ve swap alanı

w # Kimlerin bağlı olduğunu gösterir

lsmod # Yüklenen modüller

cat /etc/passwd # Beklenmedik veriler olup olmadığını kontrol eder

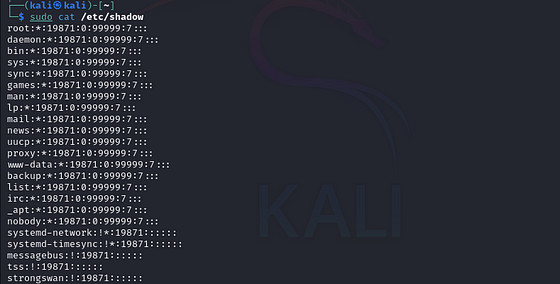

cat /etc/shadow# Beklenmedik veriler olup olmadığını kontrol eder

Logları İnceleme

Linux sistemleri, kullanıcı aktivitelerini ve sistem olaylarını çeşitli log dosyaları aracılığıyla izler. Bu loglar, yetkisiz erişim, zararlı yazılım enfeksiyonları ve diğer güvenlik olaylarını tanımlamada kritik bir rol oynar. Önemli log dosyaları şunlardır:

- /var/log/syslog (Debian) veya /var/log/messages (RedHat): Sistem genelindeki mesajları ve aktiviteleri kaydeder.

- /var/log/auth.log (Debian) veya /var/log/secure (RedHat): Kimlik doğrulama girişimlerini, başarılı ve başarısız girişleri kaydeder.

- /var/log/boot.log: Sistem başlatma mesajlarını içerir.

- /var/log/maillog veya /var/log/mail.log: E-posta sunucu aktivitelerini kaydeder, e-posta ile ilgili hizmetleri takip etmek için kullanışlıdır.

- /var/log/kern.log: Çekirdek mesajlarını, hataları ve uyarıları depolar.

- /var/log/dmesg: Cihaz sürücüsü mesajlarını içerir.

- /var/log/faillog: Başarısız giriş girişimlerini kaydeder, güvenlik ihlali araştırmalarında yardımcı olur.

- /var/log/cron: Cron işlerinin yürütülmesini kaydeder.

- /var/log/daemon.log: Arka plan hizmetlerinin aktivitelerini takip eder.

- /var/log/btmp: Başarısız giriş girişimlerini belgeler.

- /var/log/httpd/: Apache HTTPD hata ve erişim loglarını içerir.

- /var/log/mysqld.log veya /var/log/mysql.log: MySQL veritabanı aktivitelerini kaydeder.

- /var/log/xferlog: FTP dosya transferlerini kaydeder.

- /var/log/: Her zaman beklenmeyen loglar için kontrol edilmesi gerekir.

Linux sistem logları ve denetim alt sistemleri, bir saldırı veya zararlı yazılım olayı sırasında devre dışı bırakılabilir veya silinebilir. Linux sistemlerinde loglar genellikle kötü niyetli aktiviteler hakkında en faydalı bilgileri içerdiğinden, saldırganlar bu logları sık sık silerler. Bu nedenle, mevcut log dosyalarını incelerken, silme veya müdahale belirtisi olabilecek boşluklar veya düzensiz girişler aramak önemlidir.

Linux, her kullanıcı için bir komut geçmişi tutar ve bu, aşağıdaki dosyalarda saklanır:

~/.bash_history~/.zsh_history~/.zsh_sessions/*~/.python_history~/.*_history

Ek ayrıcalıklar verebilecek dosyaları kontrol edilir:

- Beklenmedik kullanıcı ayrıcalıkları olup olmadığını ve Herhangi bir alışılmadık grup üyeliği veya izinleri bulunup bulunmadığını gözlemlemek için aşağıdaki bazı dosyalar kontrol edilebilir.

- /etc/sudoers

- /etc/sudoers.d/

- /etc/groups

- /etc/passwd

Bazı uygulamalar ayrıca kendi loglarını üretir:

- SSH: Yetkisiz uzak bağlantılar için

~/.ssh/authorized_keysve~/.ssh/known_hostsdosyalarını incelemeliyiz. - Gnome Desktop: Gnome uygulamaları aracılığıyla erişilen dosyalar için

~/.recently-used.xbeldosyasına bakılır. - Firefox/Chrome: Şüpheli aktiviteleri kontrol etmek için

~/.mozilla/firefoxveya~/.config/google-chromedizinlerinde tarayıcı geçmişi ve indirmeleri kontrol edilir. - VIM: Erişilen dosya yolları ve arama geçmişi gibi kullanım detayları için

~/.viminfodosyasını gözden geçirilir. - Open Office: Kompromize olmuş dosyaları gösterebilecek son belge erişimlerini kontrol edilir.

- FTP/SFTP: Yetkisiz dosya transferleri için

~/.ftp_historyveya~/.sftp_historydosyalarını gözden geçirmeliyiz. - MySQL: Yetkisiz veritabanı aktivitelerini açığa çıkarabilecek yürütülen MySQL sorguları için

~/.mysql_historydosyasını araştırılır. - Less: Görüntülenen dosyalar ve yürütülen komutlar gibi kullanım geçmişini içeren

~/.lesshstdosyasını analiz edilir. - Git: Depolardaki değişiklikler için

~/.gitconfigve proje.git/logsdosyalarını incelenir

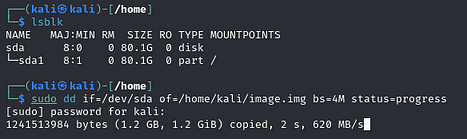

Dosya Sistemini İnceleme

Dosya Sistemi Tanıma

İncelemeye başlamadan önce, hedef disk veya disk imajındaki dosya sistemini tanımlamak önemlidir. Bu, dosya sistemi türünü (örneğin, ext4, NTFS, FAT32) ve diğer özelliklerini belirlemeyi içerir. Dosya sistemi türünü belirlemek, uygun analiz araçlarını seçmek ve verilerin doğru şekilde yorumlanmasını sağlamak için gereklidir.

lsblk # Diskleri ve bölümleri listeler, dosya sistemi türünü gösterir.

file -s # Bir disk veya disk bölümünün dosya sistemi türünü belirler.

Dosya Sistemi Sağlığını Kontrol Etme

fsck # Dosya sistemi kontrolü ve onarımı yapar. Dosya sistemindeki bozulmaları tespit eder ve düzeltir.

sudo fsck /dev/sda1

smartctl: Sabit disklerin sağlığını izler ve raporlar.sudo smartctl -a /dev/sda

1. Kernel Modülleri

Kernel modülleri, Linux çekirdeğine dinamik olarak eklenebilen bileşenlerdir. Bu modüller, çekirdeğe yeni özellikler ekleyebilir ve sistemin donanım veya yazılım bileşenleri ile etkileşimini sağlayabilir. Ancak, kötü amaçlı yazılımlar genellikle bu modülleri kök kitleri (rootkits) olarak kullanarak sistemde gizlenmeye çalışır.

(Modül: Linux çekirdeğine eklenen ve çalıştırılabilen bir yazılım bileşenidir. Çekirdek modülleri, donanım sürücüleri, dosya sistemleri ve çeşitli çekirdek işlevleri gibi ek özellikler sağlar.)

a. /lib/modules/$(uname -r):

- Açıklama: Bu dizin, çalışmakta olan çekirdek sürümü için yüklenmiş olan modülleri içerir.

$(uname -r)komutu, mevcut çekirdek sürümünü belirler ve bu dizinde çekirdeğe yüklenmiş olan tüm modüller bulunur. - Önem: Kötü amaçlı yazılımlar, çekirdek modüllerini bu dizinde saklayarak gizlenebilir. Adli bilişim sırasında bu dizini kontrol etmek, şüpheli veya yetkisiz modülleri belirlemek için önemlidir.

b. /etc/modprobe.d:

- Açıklama: Bu dizin, modül yükleme işlemlerini kontrol eden yapılandırma dosyalarını içerir. Modüllerin nasıl yükleneceğini ve hangi parametrelerle yükleneceğini belirlemek için kullanılır.

- Önem: Kötü amaçlı yazılımlar, burada yapılandırma dosyalarını değiştirerek veya ekleyerek modüllerin yüklenmesini gizleyebilir. Bu dizini kontrol etmek, beklenmeyen veya şüpheli yapılandırma dosyalarını tespit etmek için gereklidir.

c. /etc/modprobe ve /etc/modprobe.conf:

- Açıklama: Bu dosyalar, çekirdek modüllerinin global ayarlarını ve yüklenme kurallarını belirler. Çekirdek modüllerinin hangi parametrelerle yükleneceği ve diğer genel ayarları içerir.

- Önem: Bu dosyalar, modül yükleme davranışını kontrol eder. Kötü amaçlı yazılımlar, bu dosyaları değiştirerek modüllerin yüklenmesini manipüle edebilir. Dosyaların içeriğini inceleyerek yetkisiz değişiklikler veya eklemeler tespit edilebilir.

2. Diğer Otomatik Başlatma Konumları

Linux, kullanıcı girişinde veya sistem başlangıcında otomatik olarak çalıştırılacak programlar için çeşitli dosyalar kullanır. Bu dosyalar, kötü amaçlı yazılımların sistemin başlangıç süreçlerinde gizlenmesine veya sürekli çalışmasına olanak tanıyabilir.

a. /etc/profile.d/*, /etc/profile, ve /etc/bash.bashrc:

- Açıklama: Bu dosyalar, herhangi bir kullanıcı giriş yaptığında çalıştırılır.

/etc/profile.d/dizinindeki dosyalar, giriş yapılan her oturumda çalıştırılacak komutları içerir./etc/profileve/etc/bash.bashrcise global kullanıcı ayarlarını ve oturum açılış komutlarını belirler. - Önem: Kötü amaçlı yazılımlar bu dosyalara komutlar ekleyerek her kullanıcı oturumu açıldığında kendilerini başlatabilirler. Bu dosyaları inceleyerek şüpheli komutları veya dosyaları tespit etmek önemlidir.

b. ~/.bashrc, ~/.bash_profile, ~/.profile, ve ~/.config/autostart:

- Açıklama: Bu dosyalar, kullanıcıların kendi oturum açılışlarında veya shell oturumlarında çalıştırılacak komutları içerir. Kullanıcıya özgü ayarları ve başlangıç komutlarını içerir.

- Önem: Kötü amaçlı yazılımlar bu dosyalara eklenerek sadece belirli kullanıcılar için çalıştırılabilirler. Şüpheli veya yetkisiz komutları incelemek için bu dosyalar kontrol edilmelidir.

c. /etc/rc.local:

- Açıklama: Sistem servislerinin başlamasından sonra çalıştırılan bir komut dosyasıdır. Sistemin çoklu kullanıcı ortamına geçişinin sonunda çalışır.

- Önem: Sistem başlangıcında çalıştırılan komutlar içerir. Kötü amaçlı yazılımlar, bu dosyayı kullanarak kendilerini sistemin başlangıç işlemlerine dahil edebilirler. Bu dosyanın içeriğini kontrol ederek yetkisiz komutlar veya uygulamalar tespit edilebilir.

Sonuç

Bu dosyalar ve dizinler, Linux sistemlerinde kötü amaçlı yazılımların gizlenebileceği ve çalıştırılabileceği alanlardır. Adli bilişim sürecinde bu yerlerin detaylı bir şekilde incelenmesi, potansiyel güvenlik tehditlerini ve kötü amaçlı yazılımları belirlemek için kritik öneme sahiptir.

Şimdi sizlere adli bilişimde kullanılan bazı araçlardan bahsedelim:

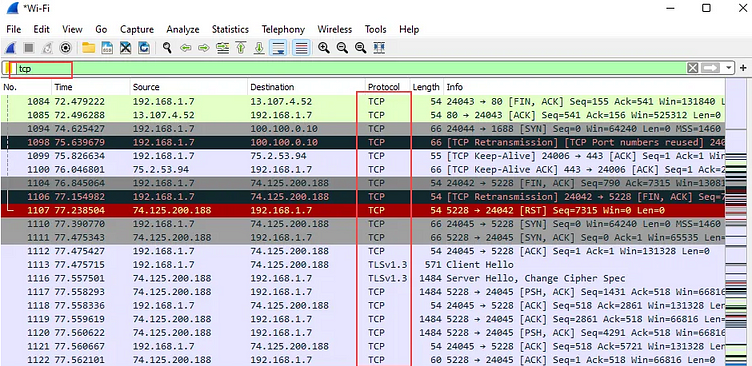

Wireshark

Wireshark’ın neler yapabildiğini görelim.

- Ağ arayüzünden canlı paketler yakalar.

- Paket verilerini ve protokol bilgilerini çok ayrıntılı bir şekilde inceleyebilirsiniz.

- Çeşitli yöntemler kullanarak veri paketlerini filtreleyebiliriz.

- Tüm yakalanan paketleri bir dosyaya aktarabilir ve birden fazla dosya formatı sunar.

- Çeşitli yöntemler kullanarak paketlerde arama yapabilirsiniz; protokol adına göre de arama yapabilirsiniz.

- Bir dizi istatistik oluşturabiliriz.

- Metin dosyalarından paketleri içe aktarabilirsiniz.

- Veri paketlerini kaydedebilirsiniz.

- Ağ sorunlarını giderir.

Evet, Wireshark’ı kullanırken ilk adım olarak hangi ağ arayüzünden (interface) paketleri yakalamak istediğinizi seçmeniz gerekir

Option Bar Dosya (File): Bu menü ile yakalanan veri paketlerini açabilir, birleştirebilir, kapatabilir ve kaydedebilirsiniz. Ayrıca, verileri yazdırabilir, dışa ve içe aktarabilirsiniz.

Düzenle (Edit): Düzenleme menüsü ile veri paketlerini kopyalayabilir, arayabilir, bulabilir, işaretleyebilir ve yok sayabilirsiniz.

Görünüm (View): Görünüm seçeneği, görselliği tercihinize göre değiştirmenize olanak tanır. Yakınlaştırma, uzaklaştırma yapabilir, yazı tipi boyutunu ayarlayabilir, paketleri genişletip daraltabilir ve renklendirme kurallarını değiştirebilirsiniz.

Git (Go): Bu seçenek ile belirli bir pakete gitme seçeneği ile gezinebilir, ilk ya da son pakete, ileri ya da geri hareket edebilirsiniz.

Yakalama (Capture): Paket yakalama işlemini başlatabilir, durdurabilir ve yeniden başlatabilirsiniz. Ayrıca arayüzleri de yenileyebilirsiniz.

Analiz (Analyze): Farklı paket yakalama filtreleri uygulayabilirsiniz. Bu seçenek protokoller, eklentiler ve uzman bilgileri ile birlikte gelir.

İstatistikler (Statistics): Yakalanan dosya ile ilgili bilgileri gösterir. Protokol istatistiklerinin hiyerarşik ağacını, uç noktaları, konuşmaları, kullanıcı tanımlı grafikler ve istek ile yanıt arasındaki öğeleri görüntüleyebilirsiniz.

Telefon (Telephony): VoIP çağrıları, ANSI, GSM, LTE, MTP3, Osmux, SCTP gibi telefonla ilgili istatistikleri gösterir.

Kablosuz (Wireless): Bu seçenek Bluetooth, Wi-Fi, WLAN gibi 802.11 standartlarına dayalı tüm kablosuz arayüzleri size gösterir.

Araçlar (Tools): Bu menüde, Güvenlik Duvarı ACL Kuralları, Kimlik Bilgileri ve Lua gibi kullanışlı araçları bulabilirsiniz.

Yardım (Help): Adından da anlaşılacağı gibi, diğer seçeneklerin kılavuzu, SSS, içerikler ve Wireshark’ı anlamanıza ve kullanmanıza yardımcı olacak diğer materyalleri sağlar.

Araç Çubuğu (Toolbar) Seçenek çubuğunun hemen altında farklı simgelerin yer aldığı bir araç çubuğu görebilirsiniz. Bu simgeler aslında paketleri hızlı bir şekilde başlatma, durdurma, yeniden başlatma, kaydetme, yeniden yükleme, açma ve yakalanan dosyaları görüntüleme gibi işlevler için hızlı erişim sağlar.

Filtre Araç Çubuğu (Filter Toolbar) Araç çubuğunun hemen altında filtre arama çubuğu bulunur, bu da filtre araç çubuğu olarak bilinir. Bu çubuk, yakalanan paketleri protokollere, isimlere, IP’lere vb. göre filtreleyip aramanızı sağlar.

Paket Listesi Bölmesi (Packet List Pane) Filtre araç çubuğunun altında yer alan paket listesi bölmesi, canlı olarak yakalanan tüm paketleri gösterir. Bu bölme, “packets window” olarak da bilinir.

Paket Detayları Bölmesi (Packet Details Pane) Bunun hemen altında, seçili paketlerin başlık bilgilerini (header information) çeşitli açılır menüler şeklinde gösteren beyaz bir kutu göreceksiniz.

Durum Çubuğu (Status Bar) En altta ise, şu anda kullandığınız ağ arayüzünün ismini ve yakalanan paket sayısını gösteren bir bölme bulunur.

Wireshark Filtreleri ile Çalışmak

Bu arama çubuğu oldukça akıllıca çalışır. Oraya bir şey yazdığınızda, doğru ifadeyi girebilmeniz için size öneriler listeler. Eğer girilen ifade geçersiz kalırsa, çubuğun rengi kırmızıya döner.

Wireshark Filter by Port Number

Wireshark Filter by Port Name

Filtering TCP Packets

Wireshark Filter by IP

— — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — —

AUTOPSY

Autopsy, dijital adli bilişim (forensics) alanında kullanılan açık kaynaklı bir araçtır. Disk görüntülerinin ve diğer dijital delillerin analiz edilmesi için tasarlanmıştır. Özellikle sabit diskler, USB bellekler ve diğer depolama aygıtlarından elde edilen verilerin incelenmesi için yaygın olarak kullanılır.

Kurulumu

Autopsy kali linux için kurulu olarak gelir.

Windows’a indirmek için;

Resmi Web Sitesi — https://www.autopsy.com/download/

Yeni bir durum başlatmak için “New Case” butonuna tıklayın. Bu, sisteme yeni bir durum klasörü ekleyecek ve kanıt eklemeye başlamanızı sağlayacaktır.

Durum hakkında detayları girmeye başlayın. Bu, durumun adını ve açıklamasını içerecektir

Bu, kanıtın sistemde nerede bulunduğunu gösterir.

“Add Host” butonuna tıklayın ve ana bilgisayarı eklemek için bir ekran göreceksiniz

Ayrıca, bilinen iyi veya kötü hashlerin bir listesini ekleyebilir ve kullanabilirsiniz.

“Add Image” butonuna basarak disk imajını ekleyiniz

*— *

* — *

Duruma eklediğiniz ana bilgisayarlar “Case Gallery” bölümünde görüntülenecektir.

Autopsy tarayıcısının çeşitli özellikleri Diğer seçenekleri deneyebilir ve aracı kullanma deneyimi kazanmak için bir imaj analizi edebiliriz

Yardımcı Kaynaklar

Practical Linux Forensics: A Guide for Digital Investigators PDF by Bruce Nikkel

FOR577: Linux Incident Response & Threat Hunting | SANS Institute