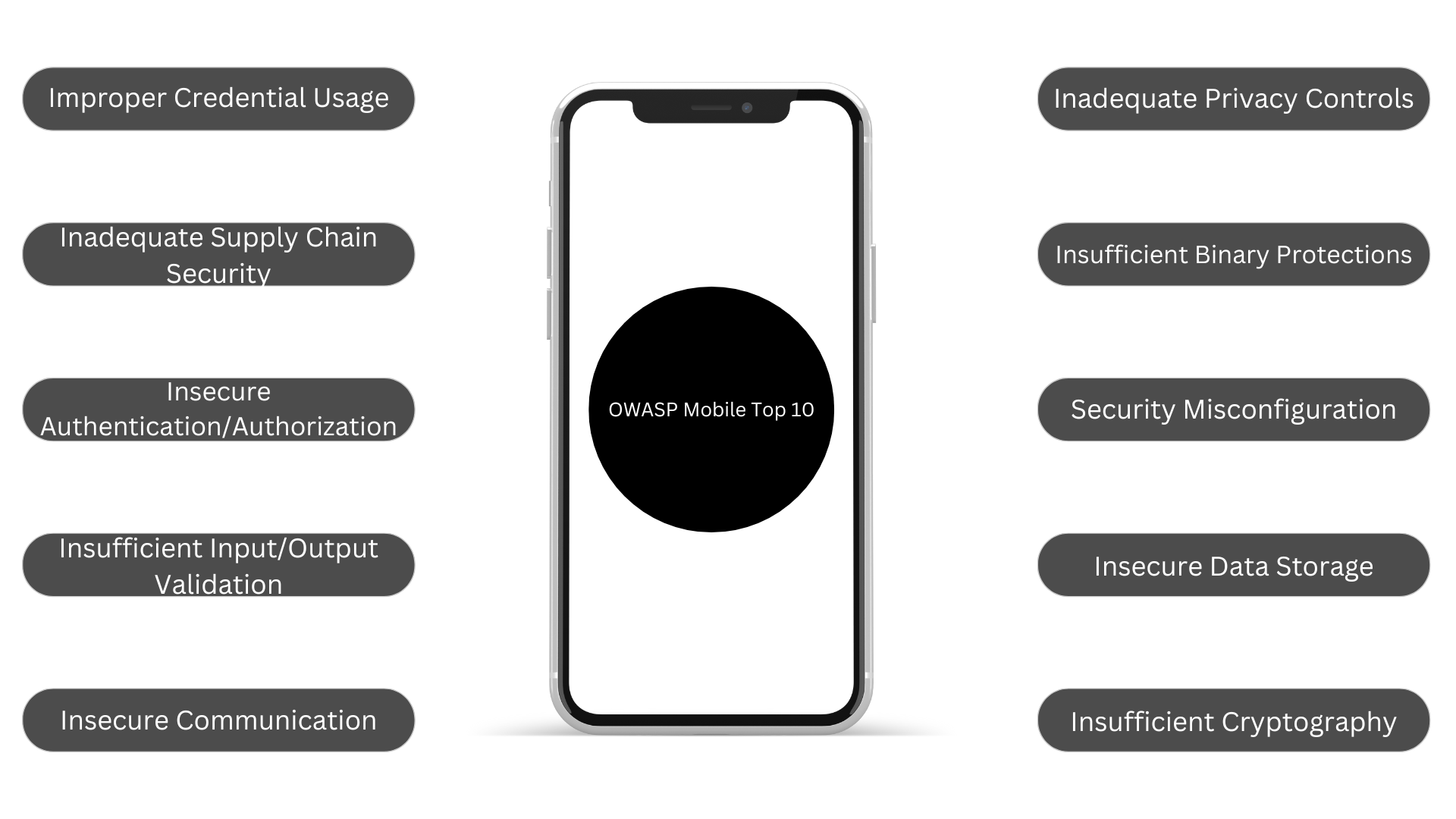

Günümüzde, mobil uygulamalar hayatımızın ayrılmaz bir parçası haline geldi ancak bu hızlı teknolojik evrimle birlikte, mobil uygulama güvenliği de daha kritik bir hale gelmiştir. Kötü niyetli saldırganlar, kullanıcıların hassas bilgilerini ele geçirmek veya uygulamalara zarar vermek için gelişmiş taktikler kullanmaktadır. İşte bu noktada, OWASP (Açık Web Uygulama Güvenliği Projesi) tarafından belirlenen “OWASP Mobile Top 10” listesi, mobil uygulama güvenliğini ele alarak geliştiricilere, güvenlik uzmanlarına ve işletmelerine rehberlik etmeyi amaçlamaktadır.

Bu liste, mobil uygulama güvenliği alanında en yaygın tehditleri ve zayıflıkları tanımlar. OWASP Mobile Top 10, güvenliğin sağlanması ve uygulama geliştirme süreçlerinin daha güvenilir hale getirilmesi için bir çerçeve sunar. Bu blog yazısında, OWASP Mobile Top 10 listesinin detaylarına ineceğiz.

Mobil uygulama güvenliği, sadece geliştiriciler için değil, aynı zamanda kullanıcılar için de kritik bir öneme sahiptir. Sizin için önemli olan kişisel bilgilerin güvenliği ve gizliliği, OWASP Mobile Top 10’un sunduğu bilgilerle daha sağlam bir şekilde korunabilir.

1. Improper Credential Usage

Saldırganlar, hem sabit kodlanmış kimlik bilgilerinde hem de uygunsuz kimlik bilgileri kullanımında mobil uygulama güvenlik açıklarından yararlanabilir. Bu mobil uygulama güvenliği riskleri belirlendikten sonra saldırgan, hassas işlevlere yetkisiz erişim sağlamak için sabit kodlanmış kimlik bilgilerini kullanabilir. Meşru erişim ihtiyacını atlayarak uygunsuz şekilde doğrulanmış veya saklanmış kimlik bilgileri yoluyla erişim sağlayarak kimlik bilgilerini kötüye kullanabilirler.

Mobil uygulamadaki güvenlik açıklarını tespit etmek ve önlemek için kapsamlı bir güvenlik testi süreci kullanmaya devam etmek önemlidir.

2. Inadequate Supply Chain Security

Inadequate Supply Chain Security’nin ciddiyetini anlamak çok önemlidir. “ Supply Chain Security ” terimi, yazılım uygulamalarının geliştirme, dağıtım ve dağıtım süreçlerini korumayı amaçlayan bir dizi uygulamayı kapsar. Mobil uygulamalar bağlamında, kullanıcıların bu uygulamalara hassas kişisel bilgiler emanet etmesi ve bu uygulamaları kötü niyetli aktörlerin potansiyel hedefi haline getirmesi nedeniyle bu durum özellikle önem kazanmaktadır.

Bütünsel Yaşam Döngüsü Güvenlik Açıkları:

Mobil uygulamalarda Supply Chain Security, ilk geliştirme aşamalarından dağıtım aşamasına kadar tüm yaşam döngüsünü kapsar. Bu zincirdeki herhangi bir zayıf halka, rakiplerin çeşitli temas noktalarındaki güvenlik açıklarından yararlanma fırsatlarına yol açıyor. Kodun yazılmasından derleme, paketleme ve dağıtım süreçlerine kadar her aşama, yeterince güçlendirilmediği takdirde saldırganlar için potansiyel bir giriş noktasını temsil eder.

Üçüncü Taraf Bağımlılıkları ve Açık Kaynak Riskleri:

Mobil uygulamalar, işlevselliği geliştirmek ve geliştirmeyi kolaylaştırmak için genellikle üçüncü taraf kitaplıklara, çerçevelere ve açık kaynak bileşenlere dayanır ancak bu bağımlılık benzersiz bir dizi zorluğu da beraberinde getiriyor. Bu üçüncü taraf unsurlar düzenli olarak izlenmezse ve güncellenmezse potansiyel güvenlik açığı kaynakları haline gelebilirler. Inadequate Supply Chain Security, saldırganların bu bağımlılıklardaki zayıf noktalardan yararlanmasına ve uygulamanın genel bütünlüğünü tehlikeye atmasına olanak tanıyabilir.

İçeriden Tehdit Riski:

Kuruluşların ayrıca Supply Chain’de içeriden gelebilecek tehditlerle de mücadele etmesi gerekiyor. Kasıtlı veya kasıtsız olarak içerideki bir kişi, yazılım geliştirme sürecinin kritik bileşenlerine yetkisiz erişimi kolaylaştırabilir. Bu, hassas kaynak kodu depolarına erişimden derleme ortamının tehlikeye atılmasına kadar değişebilir.

Kimlik Avı ve Sosyal Mühendislik Saldırıları:

Sosyal mühendislik saldırıları, özellikle de kimlik avı, Supply Chain Security’i ihlal etmek için yaygın bir vektörü temsil ediyor. Supply Chain’de yer alan geliştiriciler veya personel, kimlik avı saldırılarının kurbanı olursa, ele geçirilen kimlik bilgileri, kritik sistemlere yetkisiz erişime izin verebilir. Farkındalık ve eğitim, sosyal mühendislik saldırıları riskini azaltmada önemli bileşenler haline gelir.

Kullanıcı Güveni ve Gizliliği Üzerindeki Etki:

Inadequate Supply Chain Security yalnızca uygulamanın gizliliğini ve bütünlüğünü tehlikeye atmakla kalmaz, aynı zamanda kullanıcının güvenini de zedeler. Kullanıcılar indirdikleri uygulamaların güvenli ve gizliliğe saygılı olmasını bekler. Supply Chain’deki bir ihlal, kullanıcı verilerinin tehlikeye atılmasına neden olabilir ve başarılı mobil uygulamaların üzerine inşa edildiği güven temelini sarsabilir.

3. Insecure Authentication/Authorization

Kimlik doğrulama ve yetkilendirme güvenlik açıklarından yararlanan kötü niyetli aktörler, genellikle hazır veya özel hazırlanmış araçları kullanarak otomatik saldırılar kullanır.Buna zayıf kimlik doğrulama, kusurlu yetkilendirme kontrolleri, güvenli olmayan oturum yönetimi ve yetersiz kimlik bilgileri depolama gibi sorunlar dahildir. Bu endişelerin giderilmesi, sağlam mobil uygulama güvenliğinin sağlanması açısından çok önemlidir.

Bir tehdit, kimlik doğrulama veya yetkilendirme çerçevesindeki güvenlik açıklarını tespit ettiğinde, bu zayıflıklardan iki farklı şekilde yararlanabilir:

Hizmet isteklerini doğrudan mobil uygulamanın arka uç sunucusuna göndererek, uygulamayla doğrudan etkileşimden kaçınarak kimlik doğrulamayı tahrif edebilir veya atlayabilirler.

Kimlik doğrulama kontrollerini geçtikten sonra uygulamada meşru bir kullanıcı olarak oturum açabilir ve ardından yönetim işlevlerini yürütmek için savunmasız bir uç noktaya gidebilirler.

Güvenli olmayan kimlik doğrulama yetkilendirmesinin etkileri şunlardır:

- Yetkisiz erişim: Saldırganlar, mobil uygulamadaki hassas verilere, kullanıcı hesaplarına veya kısıtlı işlevlere yetkisiz erişim sağlayabilir.

- Kimlik hırsızlığı: Kimlik doğrulama açıklarından yararlanmak, kimlik hırsızlığına yol açarak saldırganların meşru kullanıcıların kimliğine bürünmesine olanak tanıyabilir.

- Mali kayıp: Güvenli olmayan kimlik doğrulama, yetkisiz mali işlemlere veya dolandırıcılık faaliyetlerine yol açarak hem kullanıcılar hem de uygulama sağlayıcı için mali kayıplara yol açabilir.

4. Insufficient Input/Output Validation

Kullanıcı girişleri veya ağ verileri gibi harici kaynaklı verilerin yetersiz doğrulanması, mobil uygulamalar için önemli güvenlik tehditleri oluşturur.

Uygun doğrulama önlemlerine sahip olmayan uygulamalar, SQL Injection, Command Injection ve Cross-Site Scripting (XSS) saldırıları da dahil olmak üzere mobil cihazlara özel saldırılar yoluyla istismara açık hale gelir. Bu güvenlik açıkları, yetkisiz erişime, veri manipülasyonuna, kod yürütülmesine ve tüm arka uç sisteminin tehlikeye atılmasına neden olabilir.

Yetersiz giriş/çıkış doğrulaması, saldırganlar tarafından yetkisiz kod yürütmek amacıyla kullanılabilir ve bu da sistemin tehlikeye girmesine ve yetkisiz erişime neden olabilir. Yetersiz doğrulama, saldırganların girişi manipüle etmesine olanak tanıyarak veri ihlallerine ve hassas bilgilere yetkisiz erişime yol açar.

5. Insecure Communication

Güvensiz iletişim, uygulamanızı saldırılara karşı oldukça savunmasız hale getirir. Aynı zamanda kullanıcı deneyimi üzerinde de etkisi vardır. Verilerin uygulamaya ve uygulamadan aktarımı genellikle bir telefon operatörü veya ağ aracılığıyla gerçekleşir. Saldırganlar, kullanıcıların ele geçirilen Wi-Fi üzerinden bağlı olduğu yerel ağ üzerinden bu verilere müdahale edebilir. Bağlantıya hücresel kuleler, yönlendiriciler veya proxy sunucuları aracılığıyla erişebilirler. Ayrıca kötü amaçlı yazılımların yardımıyla uygulamadan yararlanabilirler. Güvenli olmayan iletişimler nedeniyle ortaya çıkabilecek bazı riskler şunlardır:

Bilgi Hırsızlığı

Bahsedilen tüm kategoriler arasında, saldırganların güvenli olmayan veya güvenliği ihlal edilmiş ağlar üzerinden trafiği izleyerek bilgiye erişmesi en kolay olanıdır ancak geliştiricilerin, ister gelen ister giden olsun, bir mobil cihaza gelen tüm trafik türlerinin izlendiğinden emin olmaları beklenir. Buna Wi-Fi, Bluetooth, ses, GSM, kızılötesi, SMS vb. dahildir.

MITM Saldırıları

Geliştiricilerin çoğu, kimlik doğrulama amacıyla SSL/TLS kullanımının farkındadır ancak bu sertifikalar doğru şekilde doğrulanmadığında, saldırganların MITM (ortadaki adam) saldırılarını kullanması için bir boşluk bırakma eğilimi gösterir. Bu saldırılar, bilgisayar korsanlarının uygulama ile sunucu arasındaki trafiğe bakmasına ve hatta bunları değiştirmesine olanak tanır. Bu, oturum kimliklerini kesmelerine olanak tanır.

Sertifikaların belirli alanlara özel olduğu göz önüne alındığında, sunucuların test edilmesi için kullanılamazlar. Çoğu geliştirici, kodları test ederken üretimle ilgili sunucularda kendinden imzalı sertifika kullanır. Ancak kendinden imzalı sertifikalar düz metin bağlantısına veya şifrelenmemiş bağlantıya eşdeğer olduğundan bu durum saldırılara neden olabilir.

Yönetici Hesabının Ele Geçirilmesi

MITM saldırıları söz konusu olduğunda kullanıcı verilerinin çalınması en büyük sorun değildir. Sorun, güvenli olmayan iletişimlerin yönetici hesabındaki verilerin çalınmasına izin vermesi durumunda ortaya çıkar. Bu tür saldırılar aynı zamanda şifreleme anahtarlarının, özel bilgilerin, hesap ayrıntılarının ve şifrelerin çalınmasına da neden olabilir.

6. Inadequate Privacy Controls

Yetersiz gizlilik kontrolleri, mobil uygulamalarda kullanıcı bilgilerini güvende tutacak sağlam adımların olmadığı anlamına gelir. Bu durum, güçlü şifreleme, iyi erişim kontrolleri, etkili oturum yönetimi ve açık izin yöntemleri gibi yeterli koruma olmadığında meydana gelir. Tüm bunlar bir araya geldiğinde, birisinin uygulamaya izinsiz girip kullanıcı gizliliğiyle ilgili sorunlara neden olma olasılığını artırır.

Kişisel Verilere Yetkisiz Erişim

Yetersiz gizlilik kontrolleri , mobil uygulamalarda saklanan hassas kişisel bilgilere yetkisiz erişime yol açabilir . Uygun korumalar olmadan, kötü niyetli aktörler kullanıcı verilerine erişim sağlamak için güvenlik açıklarından yararlanabilir ve bu da potansiyel kimlik hırsızlığına veya gizlilik ihlallerine yol açabilir.

Yetersiz Veri Şifreleme

Sağlam şifreleme mekanizmalarının uygulanmaması, verileri iletim sırasında müdahaleye açık hale getirir. Bu, saldırganların iletişim kanallarını gizlice dinlemesini kolaylaştırarak kullanıcı gizliliğini tehlikeye atar. Şifrelenmemiş veri iletimi, yetkisiz kişilerin gizli bilgileri edinmesine neden olabilir.

Zayıf Oturum Yönetimi

Etkin olmayan oturum yönetimi, yetkisiz kullanıcıların etkin oturumları ele geçirmesine izin verebilir. Bu, saldırganların meşru kullanıcıların kimliğine bürünmesine kapıyı açarak özel verilere ve hatta hesabın tamamına yetkisiz erişime yol açabilir.

Yetersiz Onay Mekanizmaları

Mobil uygulamalar sıklıkla çeşitli cihaz işlevlerine ve kullanıcı verilerine erişim gerektirir. Yetersiz izin mekanizmaları, uygulamaların gereğinden fazla veri toplamasına veya kullanıcının açık izni olmadan kullanıcı gizlilik haklarını ihlal etmesine yol açabilir.

7. Insufficient Binary Protections

Mobil uygulamaların ikili dosyaları, değerli bilgiler içerdiğinden dolayı saldırılara açık bir hedef olabilir. Bu dosyalarda bulunan ticari API anahtarları, sabit kodlu kriptografik veriler, iş mantığına ait detaylar veya önceden eğitilmiş yapay zeka modelleri gibi öğeler, saldırganlar için çeşitli hedefleri beraberinde getirir. Saldırganlar, bilgi toplamakla kalmayıp aynı zamanda uygulama ikili dosyalarını manipüle ederek ücretli özelliklere ücretsiz erişim sağlama veya güvenlik önlemlerini atlamak amacıyla saldırabilirler. En ciddi senaryoda, popüler uygulamaların kötü amaçlı kod içerecek şekilde değiştirilmesi ve ardından kullanıcıları kandırmak üzere farklı adlar altında dağıtılabilmesi gibi riskler bulunmaktadır. Örneğin, ödeme tanımlayıcılarının değiştirilip yeniden paketlenerek kullanıcıları aldatma yöntemleriyle saldırganlar, kullanıcıların farkında olmadan yetkisiz sürümleri indirip ödeme yapmalarını sağlayarak finansal zarara neden olabilirler.

8. Security Misconfiguration

Mobil uygulamalardaki güvenlik yapılandırması, güvenli bir ortam sağlamak için çeşitli unsurların kurulumunu içeren kritik bir unsurdur. Bu unsurların yanlış ayarlanmasıyla ortaya çıkan güvenlik yanlış yapılandırmaları, kötü niyetli aktörlerin istismar edebileceği zayıflıkları ortaya çıkarır.

Güvenlik yanlış yapılandırmalarına örnekler arasında güvenli olmayan varsayılan ayarlar, yanlış yapılandırılmış izinler ve açığa çıkarılmış hassas bilgiler bulunmaktadır. Bu yanlış yapılandırmaların beraberinde getirdiği riskler, izinsiz erişimden veri açığa çıkarmaya ve özelliklerin kötüye kullanımına kadar çeşitlidir. Örneğin, yanlış yapılandırılmış erişim kontrolleri, yetkisiz kullanıcıların hassas işlevlere veya verilere erişmesine izin verebilirken, yanlış yapılandırılmış oturum yönetimi, oturumun ele geçirilmesine yol açabilir. Mobil uygulamalardaki güvenlik yanlış yapılandırmalarını istismar etmek genellikle zayıf kimlik doğrulama mekanizmalarından, aşırı izinlendirmelerden veya yanlış yapılandırılmış erişim kontrollerinden faydalanmayı içerir.Saldırganlar, izinsiz erişim elde edebilir, hassas verileri açığa çıkarabilir, özellikleri kötüye kullanabilir veya hizmet reddi saldırıları (DoS) başlatabilir, uygulamanın normal işleyişini bozarak kullanıcıların kullanılabilirliğini etkileyebilir. Bu yanlış yapılandırmaları tespit etmek ve düzeltmek, potansiyel güvenlik tehditlerine karşı güçlü bir savunma sağlamak ve mobil uygulamaların genel güvenlik durumunu güvence altına almak açısından kritiktir.

9. Insecure Data Storage

Mobil cihazımızın kaybolması veya çalınması durumunda saldırgan, güvenlik açıklarından yararlandıktan veya kötü amaçlı yazılım kullandıktan sonra bile kişisel bilgilerimizi sızdırmamalı veya mobil cihazda depolanan hassas verilere erişmemelidir.

Uygulamaların tüm verileri mobil cihazda saklaması pratik olmasa da eğer veriler saklanıyorsa güvenli olması ve hiç kimse veya başka bir uygulama tarafından erişilebilir olmaması çok önemlidir. Saldırganlar, şifreleme korumasını atlamak için cihazı rootlama veya jailbreak yapma eğilimindedir ve hatta dosya sistemine erişim bile sağlayabilir. Bu nedenle geliştiricilerin verileri mümkün olan en yüksek derecede güvence altına alması gerekir.

10. Insufficient Cryptography

Yetersiz Kriptografi, mobil uygulamalarda kriptografik fonksiyonların yetersiz uygulanmasını ifade eder. Kriptografi, matematiksel algoritmaların kullanımı yoluyla iletişimin ve verilerin güvenliğinin sağlanması bilimidir. Kriptografik uygulamalar yetersiz kaldığında, saldırganların güvenlik açıklarından yararlanmasına ve hassas bilgilere yetkisiz erişim elde etmesine yönelik yollar açılıyor.

Yetersiz Kriptografinin Temel Yönleri

Zayıf Şifreleme Algoritmaları:

Şifrelemenin gücü büyük ölçüde kullanılan algoritmalara bağlıdır. Eski veya zayıf şifreleme algoritmalarının kullanılması, saldırganların şifrelenmiş verileri çözmesini kolaylaştırır. Geliştiriciler sektördeki en iyi uygulamalar hakkında bilgi sahibi olmalı ve güvenliği kanıtlanmış algoritmalar kullanmalıdır.

Inadequate Key Management:

Effective key management, şifrelenmiş verilerin güvenliğini sağlamak için çok önemlidir. Kriptografik anahtarlar güvenli bir şekilde oluşturulmaz, saklanmaz ve değiştirilmezse, yetkisiz erişim riski artar. Geliştiricilerin bu riski azaltmak için robust key management uygulamaları gerekir.

Aktarım Katmanı Güvenliği (TLS) Sorunları:

Mobil uygulamalar genellikle sunucularla internet üzerinden iletişim kurar. Bir bilgisayar ağı üzerinden güvenli iletişimden sorumlu protokol olan TLS’nin yetersiz uygulanması, verilerin ele geçirilmesine maruz kalabilir. Buna zayıf şifre paketleri, süresi dolmuş sertifikalar ve sertifika doğrulamasının hatalı işlenmesi dahildir.

KAYNAKÇA

https://www.getastra.com/blog/mobile/mobile-app-security-threats/

https://aspiainfotech.com/2023/12/03/inadequate-supply-chain-security/

https://beaglesecurity.com/blog/article/owasp-top-ten-mobile-apps.html

https://aspiainfotech.com/2023/12/07/inadequate-privacy-controls/

https://www.cybrary.it/blog/mobile-owasp-top-10