MITRE ATT&CK Framework Nedir?

MITRE, ilk kurulduğu zamanlarda devlet destekli, kar amacı gütmeyen bir araştırma kurumu olarak karşımıza çıkmıştır. Daha sonra siber dünyadaki saldıran ve savunan davranışlarını inceleyen bir grup araştırmacı bu araştırmalarını kamuya açık bir şekilde sunmak amacıyla MITRE ATTA&CK Framework’ü geliştirmişlerdir. MITRE ATT&CK Framework’ün başlıca kullanılma sebebi, tehdit aktörlerine karşı güvenlik politikalarını belirlemelerinde kurumlara yardımcı olması ve bu konuda ortak bir dil oluşturmasıdır.

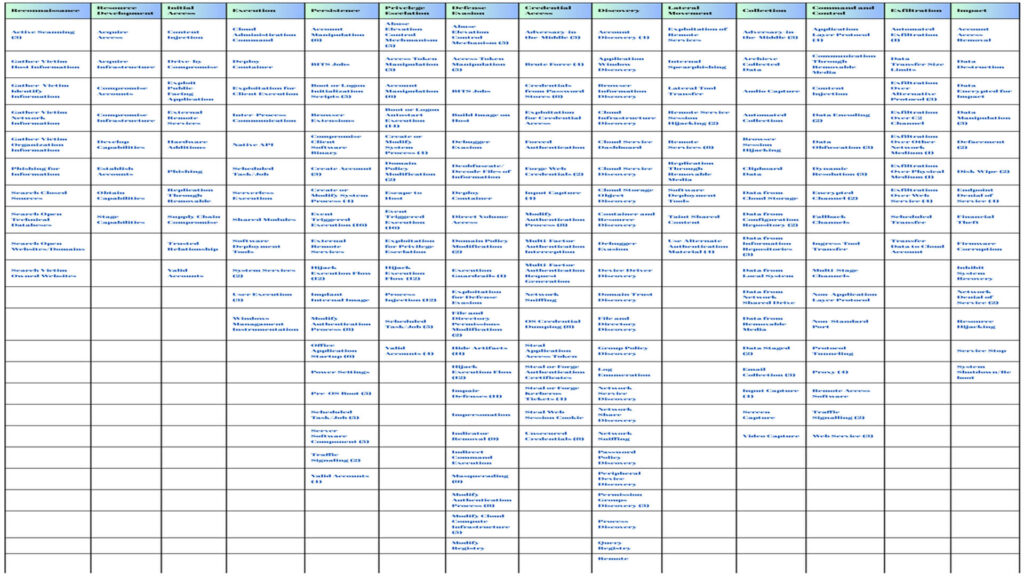

MITRE ATT&CK Matrisi Nedir ?

Bir bilgisayar sistemine saldırı düzenlemek için kullanılmış, şimdiye kadar tespit edilen yöntemlerin bir araya getirilip yayınlandığı bir veri tabanıdır diyebiliriz. ATT&CK, Adversarial Tactics, Techniques and Common Knowledge (Düşmanca Taktikler, Teknikler ve Yaygın Bilgi) ‘ı ifade eder.

ATT&CK Framework’te Taktikler Neyi İfade Eder ?

Saldırganın nihai hedefine ulaşmak için gerçekleştirdiği eylemlerdir. Örnek verecek olursak saldırganın amacı hedef sistemdeki kullanıcı bilgilerini (Credentials) elde etmekse bunun için yetki yükseltme (Privilege Escalation) taktiğini kullanmış olabilir.

Reconnaissance (Keşif): Hedef sistem hakkında pasif veya aktif bilgi toplanmada kullanılan tekniktir.

Resource Development (Kaynak Geliştirme): Saldırganın saldırıda kullanacağı araçları belirlediği taktiktir.

Initial Access (İlk Erişim): Ağdaki diğer cihazlara da erişebilmek adına ağda bir cihazın ilk olarak ele geçirmek amacıyla kullanılan taktiktir.

Execution (Çalıştırma): Saldırganın hedef sistem üzerinde zararlı kodu aktive etmeye çalıştığı taktiktir.

Persistence (Kalıcılık): Saldırganın hedef sistemde veya yerel ağda kalıcılığı sağlamak için kullandığı taktiktir.

Privilege Escalation (Yetki Yükseltme): Düşman aktörün ağda daha yüksek yetki ile hareket etmek amacıyla kullandığı taktiktir.

Defense Evasion (Savunmadan Kaçma): Saldırganın anti-virüs gibi güvenlik araçlarını atlatmak için kullandığı taktiktir.

Credential Access (Kimlik Bilgilerine Erişim): Saldırganın hedef sistemdeki kullanıcı isimlerine ve şifrelerini ele geçirmek için kullandığı taktiktir.

Discovery: Saldırganın yerel ağdaki diğer cihazlar hakkında bilgi toplamak için kullandığı taktiktir.

Lateral Movement (Yatay Hareket): Saldırganın ağdaki diğer cihazlara eriştiği ve bu cihazlar arasında hareket edebilmek için kullandığı taktiktir.

Collection: Tehdit aktörünün nihai amacı için gerekli bilgileri elde etmek için kullandığı taktiktir.

Command and Control (C2) (Komuta ve Kontrol): Saldırganın diğer ağdaki diğer cihazları da kendi kontrolü altına almak için kullandığı taktiktir.

Exfiltration: Düşman aktörün ağdaki cihazlardan verileri çalmak ve genellikle şifrelediği veya kendi sistemine aktarmada kullandığı taktiktir.

Impact: Saldırganın hedef sistemdeki verileri silerek veya şifreleyerek erişilebilirliği veya bütünlüğü bozmak için kullandığı taktiktir.

ATT&CK Framework’te Teknikler Neyi İfade Eder ?

Saldırganın hedef sistemde kullanmış olduğu taktiği nasıl ve hangi yöntemle devam ettirdiğini gösterir. Örneğin saldırgan taktik olarak sistemde kalıcılığı (Persistence) kullanmışsa teknik olarak tarayıcı eklentilerini (Browser Extensions) kullanmış olabilir.

ATT&CK Framework’te CK (Common Knowledge) Neyi İfade Eder ?

Yaygın bilgi anlamına gelen aslında ATT&CK Framework’ün açık kaynak olması nedeniyle kullanılmış taktik ve tekniklerin saldırganlar tarafından da görülebilir olduğunu ifade eder.

MITRE ATT&CK Framework ve Cyber Kill Chain Arasındaki Fark Nedir ?

Aslında her ikisi de bir saldırının aşamalarını göstermeleri bakımından birbirlerine oldukça benzerdirler. ATT&CK Framework her bir aşamada kullanılan teknikleri Cyber Kill Chain’e göre daha ayrıntılı açıklar.

MITRE ATT&CK Matrisi Hangi Amaçlarla Kullanılabilir ?

Okuduğunuz için teşekkür ederim.

KAYNAKÇA

https://www.crowdstrike.com/cybersecurity-101/mitre-attack-framework/

https://www.picussecurity.com/mitre-attack-framework-beginners-guide

https://www.exabeam.com/explainers/mitre-attck/what-is-mitre-attck-an-explainer/

https://www.trellix.com/security-awareness/cybersecurity/what-is-mitre-attack-framework/