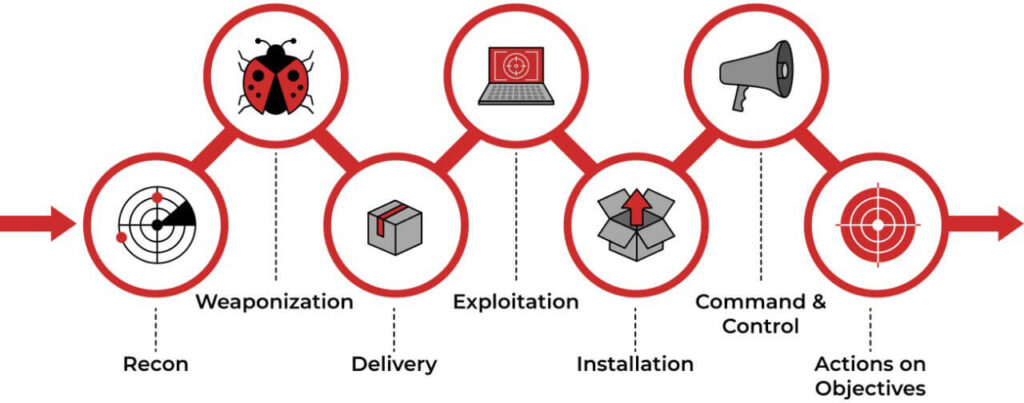

Cyber Kill Chain Nedir?

Reconnaissance(Keşif)

Weaponization(Silahlanma)

Exploitation(Sömürme)

Installation(Kurulum)

Command and control(komuata kontrol)

Actions on objectives (Eylem)

Reconnaissance(Keşif)

Weaponization(Silahlanma)

Exploitation(Sömürme)

Installation(Kurulum)

Command and control(komuata kontrol)

Actions on objectives (Eylem)

Reconnaissance(Keşif)

Saldırı gerçekleşmeden veya bir istismar yaratılmadan önce keşif ve bilgi toplama aşamasıdır. Saldırgan hedef sistem veya sistemler üzerinde çeşitli taramalar gerçekleştirerek zafiyetleri tespit etmeye çalışır. Çalışanlara yönelik isimleri, görevleri, e-mail adresleri telefon numaraları gibi bilgileri elde etmeye çalışır. Aynı zamanda şirkete yönelik sunucuların IP Blokları domain adresleri ve subdomainleri arşiv geçmişleri gibi bilgileri Pasif ve Aktif bilgi toplama araçlarıyla elde etmeye çalışır.

Weaponization

Keşif aşamasında bulunan zafiyetlerin sömürülmesi için yöntemlerin belirlenmesi ve uygun araçların hazırlanması, saldırganların zaafiyetlere uygun exploitler ve payloadlar oluşturduğu aşamadır. Bu evrede, maldoc (zararlı döküman) ve sahte kurgulanmış e-postalar gibi sosyal mühendislik saldırıları da kullanılarak, sızma işlemi gerçekleştirilmeye çalışılır.

Delivery(İletim)

Hazırlanan payload veya zararlı dosyanın hedefe iletilmesi aşaması, saldırıdaki bir sonraki adımdır. Saldırganlar bu aşamada, çeşitli açık kaynak kodlu yazılımları, phishing (oltalama) yöntemini, sosyal ağları veya tünellemeleri kullanabilirler. Ayrıca, sosyal mühendislik yoluyla donanım katmanından da müdahale edebilirler. Başka bir senaryo olarak, saldırganlar zayıf şifrelenmiş şirket ağına sızabilir ve ağ üzerinden teslimat yapabilirler.

Exploitation(Sömürme)

Oluşturulan zararlı ve belirlenen atak vektörünü kullanarak hedef zaafiyeti saldırganın sömürdüğü aşamadır. Bu aşamanın süresi teslimat süresinden çok daha uzun zaman sonra olabilir. Saldırganın doğru zamanı beklemesi çok önemlidir. Saldırgan arkada iz bırakmama konusunda dikkatli olmalıdır.

Installation(Kurulum)

Saldırganın hedefin sömürmesi ardından, kalıcı bir tehdit haline gelmek aşamasıdır. Güvenlik sistemini aşmak ve sistem üzerinde daha fazla kontrol sağlamak için asıl zararlı yazılımın indirilmesi amaçlanır. Saldırgan, zararlı yazılımın sistemde kalma süresini maksimize etmeyi hedefler. Bu aşamada gizlilik korumasını sürdürmeye çalışır ve iz bırakma işlemlerini temizleme amacıyla adımlar atabilir

Command and control(Komuata kontrol)

Sisteme yerleşmiş olan zararlının çalışması uzaktan kontrol edilebildiği ve saldırganın sistemi ele geçirildiği aşamadır. Saldırgan anlık koruma sağlayan firewallara ve IPS-IDS sistemlerinin devre dışı olduğuna dikkat etmelidir. Saldırgan varlığından şüphelenilmemesi konusunda dikkatli olmalıdır.

Actions on objectives (Eylem)

Bütün aşamaları gerçekleştiren saldırganın kuruma erişim sağladığı aşamadır. Saldırgan, kurum üzerinde hedef belirlediği amaçları gerçekleştirmeye başlar.Bu aşamada, saldırgan fidyeleme operasyonu başlatabilir veya kuruma ait gizli bilgileri sızdırabilir.

Son Söz

Cyber Kill Chain, siber güvenlik alanında büyük bir öneme sahip olan ve saldırıları tespit etmek, engellemek ve ele almak için çok değerli bir araç olan bir modeldir. Bu aşamalı yaklaşım, savunma stratejilerimizi güçlendirmemize yardımcı olurken, siber tehditlerle başa çıkmak için daha etkili ve örgütlü bir şekilde hareket etmemize imkan tanır. Ancak unutmamamız gereken şey, siber güvenliğin sürekli bir çaba gerektirdiğidir. Tehditlerin evrimine ayak uydurmalı, yeni savunma yöntemleri geliştirmeli ve bilinçli bir siber güvenlik kültürü oluşturmalıyız. İyi şanslar!

Kaynakça

https://owasp.org/www-chapter-dorset/assets/presentations/2019-04/Cyber_Kill_Chains-11-Apr-19-OWASP-Dorset.pdf

https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html