1) Ransomware (Fidye Virüsü)

Fidye yazılımları, bu bilgisayar virüsleri hedefin verilerine erişimi devre dışı bırakmak için şifreleme kullanan yazılımlardır. Bu tür saldırılar sonucunda mağdur kuruluş, ödeme yapana kadar kısmen veya tamamen çalışamaz hale gelir. Ancak, ödemenin yapıldığında gerekli şifre çözme anahtarını almak veya sağlanan şifre çözme anahtarının düzgün çalışacağına dair herhangi bir garanti bulunmamaktadır.

Örnek olarak, WannaCrypt0r(WannaCry) 2017-2018 yılında 99 ülkede 230.000 bilgisayara bulaşarak milyonlarca dolarlık zarara uğratmıştır.

2) Fileless Malware (Dosyasız Kötü Amaçlı Yazılım)

Dosyasız saldırılar, işletim sistemine özgü dosyalarda değişiklikler yaparak başlar ve meşru olarak tanınan dosyaları kullanır. Bu, virüsten koruma yazılımının genellikle algılayamayacağı bir yöntemdir. Dosyasız saldırılar, geleneksel kötü amaçlı yazılım saldırılarına kıyasla daha etkili olurlar. Organizasyonlar, güvenliklerini artırmak için çok katmanlı güvenlik önlemleri, davranış tabanlı tehdit tespiti ve personel eğitimleri gibi stratejileri uygulamalıdır.

Astaroth, spam içeren bir bağlantı aracılığıyla kullanıcılara ulaşan ve dosyasız kötü amaçlı yazılım kampanyası düzenleyen bir örnektir. Kullanıcılar, LNK kısayol dosyasını indirdiklerinde, bir dizi yasal Windows aracı ve bir WMIC aracı başladı. Bu araçlar, bellekte yürütülen ek kodları indirip çalıştırarak güvenlik açığı tarayıcıları tarafından tespit edilebilecek iz bırakmadılar. Saldırgan daha sonra kimlik bilgilerini çalan ve bunları uzak bir sunucuya yükleyen bir Truva atını indirip çalıştırdı.

3) Spyware (Casus Yazılım)

Casus yazılım, bilgisayar virüsleri kullanıcının bilgisi olmadan faaliyetlerini izleyen bir tür yazılımdır. Bu, şifreleri, pinleri, ödeme bilgilerini ve yapılandırılmamış mesajları içerebilirler. Casus yazılım sadece masaüstü tarayıcılarla sınırlı değildir; aynı zamanda kritik bir uygulama veya cep telefonu gibi farklı platformlarda da çalışabilirler.

DarkHotel, iş ve hükümet liderlerini hedef alan bir saldırı türüdür ve genellikle otel Wi-Fi ağlarını kullanırlar. Bu saldırıda, çeşitli kötü amaçlı yazılım türleri kullanılarak belirli güçlü kişilere ait sistemlere erişim sağlanmaya çalışılırlar. Erişim sağlandıktan sonra, saldırganlar hedefin şifrelerini ve diğer hassas bilgileri ele geçirmek amacıyla keylogger’lar gibi araçlar kurarlar.

4) Adware (Reklam Virüsü)

Reklam yazılımı, bir kullanıcının gezinme etkinliğini izleyerek hangi reklamların sunulacağını belirler. Casus yazılıma benzemesine rağmen, reklam yazılımı herhangi bir yazılım yüklemez veya tuş vuruşlarını yakalamaz.

Astaroth, spam içeren bir bağlantı göndererek dosyasız bir kötü amaçlı yazılım kampanyası başlatan bir örnektir. Kullanıcılar, LNK kısayol dosyasını indirdiklerinde, bir dizi yasal Windows aracı ve bir WMIC aracı başladı. Bu araçlar, bellekte yürütülen ek kodları indirip çalıştırdı, ve güvenlik açığı tarayıcıları tarafından tespit edilebilecek herhangi bir iz bırakmadı. Saldırgan daha sonra, kimlik bilgilerini çalan ve bunları uzak bir sunucuya yükleyen bir Truva atını indirip çalıştırmıştır.

Astaroth, spam içeren bir bağlantı göndererek dosyasız bir kötü amaçlı yazılım kampanyası başlatan bir örnektir. Kullanıcılar, LNK kısayol dosyasını indirdiklerinde, bir dizi yasal Windows aracı ve bir WMIC aracı başladı. Bu araçlar, bellekte yürütülen ek kodları indirip çalıştırdı, ve güvenlik açığı tarayıcıları tarafından tespit edilebilecek herhangi bir iz bırakmadı. Saldırgan daha sonra, kimlik bilgilerini çalan ve bunları uzak bir sunucuya yükleyen bir Truva atını indirip çalıştırmıştır.

Fireball adlı reklam yazılımı, 2017’de 250 milyon bilgisayar ve cihaza sızarak, tarayıcıları ele geçirip varsayılan arama motorlarını değiştirmek ve web etkinliğini izlemek amacıyla kullanıldı. Ancak, kötü amaçlı yazılım sadece bu sorunlardan ibaret değildi; aynı zamanda dörtte üçü uzaktan kod çalıştırabilme yeteneğine sahipti ve kötü amaçlı dosyaları indirebiliyordu.

5) Trojan/Trojen (Truva Atı)

Truva atı, bilgisayar virüsleri kendini arzu edilen bir kod veya yazılım olarak gizler. Şüphelenmeyen kullanıcılar tarafından indirildikten sonra, Truva atı kurbanların sistemlerinin kontrolünü ele geçirmek amacıyla kötü niyetli amaçlar için kullanılabilir. Truva atları, oyunlarda, uygulamalarda, hatta yazılım güncellemelerinde gizlenebilir veya kimlik avı e-postalarına eklenmiş eklentilere gömülebilir.

Emotet, 2014’ten beri var olan sofistike bir bankacılık Truva atıdır. Emotet ile mücadele etmek zordur çünkü imza tabanlı algılamadan kaçınır. Kalıcıdır ve yayılmasına yardımcı olan çeşitli yayıcı modülleri içerir. Truva, ABD İç Güvenlik Bakanlığı tarafından yapılan bir uyarı, Emotet’in eyalet, yerel, aşiret ve bölge hükümetlerine düzeltmek için olay başına 1 milyon dolara mal olduğunu belirtmiştir.

6) Worm (Solucan Virüsleri)

Solucanlar, işletim sistemlerindeki güvenlik açıklarını hedefleyerek ağlara kendilerini kurarlar. Yazılıma yerleşik arka kapılar, istenmeyen yazılımların güvenlik açıkları veya flash sürücüler aracılığıyla birkaç şekilde erişirler. Solucanlar kurulduklarında, kötü niyetli aktörler tarafından DDoS saldırıları başlatmak, hassas verileri çalmak veya fidye yazılımı saldırıları düzenlemek gibi çeşitli amaçlar için kullanılabilirler.

Stuxnet, muhtemelen ABD ve İsrail istihbarat güçleri tarafından geliştirilen en büyük örnek olarak öne çıkıyor. Amacı, İran’ın nükleer programını durdurmaktı. Stuxnet, bir flash sürücü aracılığıyla İran’ın ortamına tanıtıldı. Yaratıcıları, ortamın hava boşluğu olduğu düşünülerek Stuxnet’in hedef ağından kaçmayı beklemiyordu, ancak kaçmayı başardı. Stuxnet, vahşi doğada agresif bir şekilde yayıldı, ancak uranyum zenginleştirme sürecini yöneten endüstriyel kontrolörlerle müdahale etme işlevi nedeniyle çok az hasar verdiler.

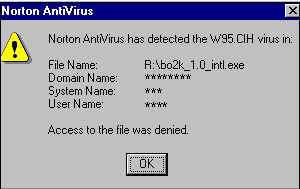

7) Virüsler

Virüs, kendisini bir uygulamaya gizleyip uygulama çalıştırıldığında aktif hale gelen bir kod parçasıdır. Bir ağa sızdığında, hassas verileri çalmak, DDoS saldırıları başlatmak veya fidye yazılımı saldırıları gerçekleştirmek gibi amaçlar için kullanılabilir.

Çernobil Virüsü, aslen CIH olarak bilinir ve bilgisayar anakartlarına çift BIOS çipi yerleştirilmesine yol açan bir olaya neden oldular. Bu virüs, bazı varyantlarında Çernobil felaketi ile tam bir tesadüf olan 26 Nisan 1986 tarihine gönderme yaparak, CIH olarak bilinmeye başladı. 1998’de ortaya çıkan ve aslında 26 Nisan 1986’daki Çernobil felaketinden tam bir yıl sonra tetiklenen bir virüs oluşturulma tarihiyle ilgili.

8) Rootkit

Rootkit, kötü niyetli aktörlerin bir bilgisayarın tam kontrolünü uzaktan sağlayan bir yazılımdır. Uygulamalara, çekirdeklere, hipervizörlere veya bellenimlere enjekte edilebilir. Kimlik avı, kötü amaçlı ekler, kötü amaçlı indirmeler ve güvenliği ihlal edilmiş paylaşılan sürücüler gibi yöntemlerle yayılır. Aynı zamanda bilgisayar virüsleri, diğer kötü amaçlı yazılımları, örneğin keylogger’ları, gizlemek için de kullanılabilir.

Zacinlo, sahte bir VPN uygulaması indiren kullanıcılara bulaşan bir kötü amaçlı yazılımdır. Yükledikten sonra, Zacinlo, rakip kötü amaçlı yazılımları tespit etmeye yönelik bir güvenlik taraması yapar ve bunları kaldırmaya çalışır. Daha sonra görünmez tarayıcıları açar ve içerikle etkileşime geçer – kaydırarak, vurgulayarak ve tıklayarak. Bu aktivite, davranış analizi yazılımını kandırmak amacıyla gerçekleştirilir. Zacinlo’nun temel amacı, kötü niyetli aktörlere reklam tıklama sahtekarlığı ile komisyon kazandırmaktır.

9) Keylogger (Tuş Kaydedici)

Keylogger, kullanıcı etkinliğini izleyen bir casus yazılım türüdür. Keylogger’ların meşru kullanım alanları da vardır. İşletmeler, çalışan faaliyetlerini izlemek için bu tür yazılımları kullanabilirler. Aileler ise çocukların çevrimiçi davranışlarını takip etmek amacıyla da kullanabilir.

Ancak, kötü amaçlı amaçlarla yüklendiğinde, keylogger’lar şifre verilerini, bankacılık bilgilerini ve diğer hassas bilgileri çalmak için kullanılabilir. Keylogger’lar, kimlik avı, sosyal mühendislik veya kötü amaçlı indirmeler yoluyla bir sisteme eklenerek faaliyet gösterebilir.

Olympic Vision adlı bir keylogger, ABD, Orta Doğu ve Asyalı iş adamlarını hedefleyen e-posta uzlaşma (BEC) saldırılarında kullanıldı. Olympic Vision, hedeflerinin sistemlerine bulaşmak için mızrak kimlik avı ve sosyal mühendislik tekniklerini kullanarak hassas verileri çalmayı ve ticari işlemlerde casusluk yapmayı amaçlar. Tuş kaydedici sofistike olmayabilir, ancak karaborsada 25 dolara satılıyor, bu nedenle kötü niyetli aktörler için oldukça erişilebilir hale gelmiştir.

10) Botnet (Botlar)

Botlar, komutla otomatik görevleri yerine getiren yazılımlardır. Meşru amaçlar için, örneğin arama motorlarını indeksleme gibi kullanılabilirler. Ayrıca kötü niyetli amaçlar için de kullanılabilirler. Kötü amaçlarla kullanıldıklarında, merkezi bir sunucuya geri bağlanabilen, kendini yayabilen kötü amaçlı yazılım biçimini alırlar. Genellikle, botlar geniş uzaktan kontrol edilebilen saldırı taşkınlarını başlatmak için kullanılırlar, örneğin DDoS saldırıları. Bir bot ağı oluşturarak botnet’ler, çok sayıda cihazı içerecek şekilde genişleyebilirler. Mirai IoT botnet’i, örneğin, 800.000 ila 2,5 milyon cihaz arasında değişiyordu.

Echobot, tanınmış Mirai’nin bir türevidir. Bu kötü amaçlı yazılım, 50’den fazla farklı güvenlik açığından yararlanarak çeşitli IoT cihazlarına saldırır. Ayrıca Oracle WebLogic Server ve VMWare’in SD-Wan ağ yazılımındaki açıkları içerir. Kötü amaçlı yazılım, yamalanmamış eski sistemleri araştırarak, kötü niyetli aktörler tarafından DDoS saldırıları başlatmak, tedarik zincirlerini kesmek, hassas tedarik zinciri bilgilerini çalmak ve kurumsal sabotaj yapmak için kullanılabilirler.

11) Mobile Adware (Mobil Zararlı Yazılımlar)

Mobil cihazlara yönelik saldırılar geçen yıldan bu yana %50 arttı. Mobil kötü amaçlı yazılım tehditleri, masaüstü bilgisayarları hedefleyen tehditler kadar çeşitli olup Truva atları, fidye yazılımı, reklam tıklama dolandırıcılığı gibi unsurları içerir. Bu Bilgisayar virüsleri, kimlik avı ve kötü amaçlı indirmeler aracılığıyla yayılır. Özellikle jailbreak yapılmış telefonlar gibi orijinal işletim sistemlerinin varsayılan korumalarından yoksun cihazlar için özel bir risk oluşturmaktadır.

Triada, milyonlarca Android cihazla birlikte önceden yüklenmiş kötü amaçlı yazılımlarla tedarik zincirine enjekte edilen köklü bir Truva atıdır. Triada, işletim sistemindeki hassas alanlara erişim kazanarak spam uygulamalarını yükler. Bu spam uygulamaları, bazen meşru reklamların yerini alarak reklamlar gösterir. Bir kullanıcı, yetkisiz reklamlardan birine tıkladığında, elde edilen gelir Triada’nın geliştiricilerine gider.

12) Wiper Malware (Süpürge Virüsü)

Silecek, kullanıcı verilerini silmek ve kurtarılmamasını sağlamak amacıyla tasarlanmış tek bir kötü amaçlı yazılım türüdür. Bu tür yazılımlar, çeşitli sektörlerdeki kamu veya özel şirketlerin bilgisayar ağlarını çökertmek için kullanılmaktadır. Tehdit aktörleri, izinsiz bir girişin ardından geride bırakılan izleri örtmek ve kurbanların yanıt verme yeteneğini zayıflatmak için silecek kullanabilmektedir.

15 Ocak 2022’de Ukrayna hedeflerine karşı konuşlandırılan WhisperGate adlı bir dizi kötü amaçlı yazılımdan bahsediliyor. Olay, geniş bir etki alanına sahip olan ve algılanan yerel diskleri bozan bir önyükleyicidir. Discord tabanlı bir indirici ve bir dosya sileceği içeren üç ayrı bileşeni içermektedir. Bu faaliyetler, neredeyse aynı anda Ukrayna hükümetine ait birkaç web sitesinin tahrif edildiği bir sırada meydana geldi.

Buraya kadar okuduğunuz için teşekkürler. Bu yazının bir sonraki serisinde ise Metasploit Framework ve Exploit Database& GHDB Dork’lar hakkında bahsedilecektir.

Kaynakça :

https://www.crowdstrike.com/cybersecurity-101/malware/types-of-malware/